Hackers Russos que aparentemente estão trabalhando para o serviço de inteligência militar russo estão usando dúvidas sobre o acordo Brexit como uma atração para vítimas de um novo golpe.

Os e-mails de phishing detectados pelo departamento de segurança cibernética da firma de serviços Accenture estão se disfarçando de documentos de negociação do acordo Brexit para enganar as vítimas a fazer o download delas.

O ataque se iniciou no mesmo dia do inicio do acordo Brexit

De acordo com a Accenture, a criação do documento malicioso no mesmo dia em que o governo britânico anunciou seu esboço inicial do acordo Brexit sugere que os hackers estão prestando muita atenção aos assuntos políticos para desenvolver seus documentos de atração.

Embora a Grã-Bretanha tenha anteriormente acusado o GRU de uma série de ataques cibernéticos, de uma campanha de influência visando as eleições dos EUA em 2016 até o vazamento dos registros médicos de atletas de ponta, os ataques não parecem estar parando.

O acordo do Reino Unido com a UE foi publicado em 15 de novembro, a mesma data é utilizada como nome do arquivo malicioso. O acordo será submetido a uma votação parlamentar em 11 de dezembro.

Tem havido muita especulação, preocupação e manobras políticas antes da votação – que o GRU (Departamento Central de Inteligência) parece estar explorando para convencer as vítimas a baixar o documento malicioso.

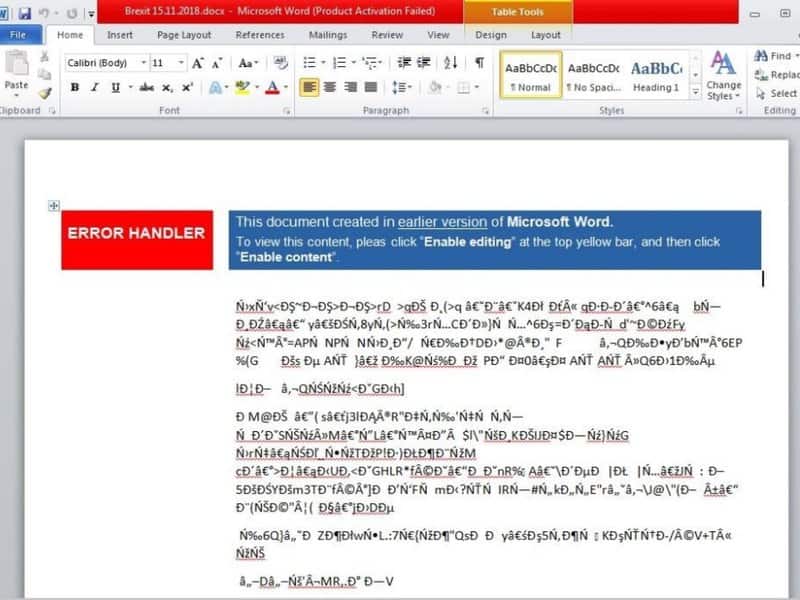

Quando as vítimas abriram o documento, descobriram que ele continha um texto embaralhado que os hackers haviam criado e uma nota incentivando as possíveis vítimas a ativar as macros.

Seguindo as instruções dos hackers, a vítima teria permitido que o documento carregasse conteúdo mal-intencionado controlado pelos invasores – concedendo o acesso da GRU à sua máquina.

Nunca houve uma avaliação pública no Reino Unido de que a Rússia tentou interferir no referendo da mesma forma que foi acusada de fazer na eleição presidencial dos EUA.

Michael Yip, diretor de segurança do departamento iDefense da Accenture Security, disse à Sky News que a equipe completou após muito trabalho o rastreamento dos hackers conectados à GRU.

Conhecido internamente como SNAKEMACKEREL, rastrear o grupo permitiu à iDefense concluir que a campanha de phishing estava conectada à diretoria de inteligência militar.

Embora a Accenture não tenha confirmado se a maioria dos indivíduos-alvo era baseada no Reino Unido, Yip disse que os hackers provavelmente alcançaram sucesso de moderado a alto com a campanha de phishing.

Fonte: News Sky