Pesquisadores de segurança cibernética revelaram na terça-feira (30) alguns detalhes de uma recém descoberta e sofisticada campanha onde hackers estão implantando diversos backdoors em algumas industrias no Japão, o objetivo seria o roubo de informações.

Apelidado de “A41APT” por pesquisadores da Kaspersky, a nova série de ataques empreendidos pelo APT10 também conhecido como Stone Panda ou Cicada, fazem uso de malwares anteriormente não documentados, como SodaMaster, P8RAT e FYAnti.

Segundo reportado os primeiros ataques entraram em cena por volta de Março de 2019 e perduraram até Novembro de 2020, sendo que os ataques estavam vindo de 17 regiões diferentes do globo.

Já os novos ataques descobertos pela Kaspersky ocorreram em Janeiro de 2021. A cadeia de infecção aproveita um processo de ataque multi-estágio, com a intrusão inicial acontecendo via abuso de SSL-VPN, explorando vulnerabilidades não identificadas ou credenciais roubadas.

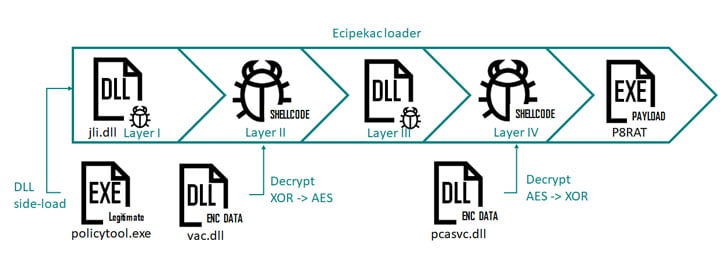

O malware central utilizado na campanha é o Ecipekac, ou Cake Piece escrito ao contrário, que contém um complicado esquema que faz uso de quatro arquivos que descarregam o payload final diretamente na memória.

Enquanto o objetivo principal do P8RAT e do SodaMaster é baixar e executar um payload recebido do servidor controlado pelo atacante, infelizmente a investigação da Kaspersky não informou nenhuma pista sobre o exato malware que é instalado nos sistemas Windows.

Curiosamente, o terceiro payload, o Fyanti, é um módulo de carregador multi-camada usado para implantar um Trojan de Acesso Remoto – conhecido como Quasarrat (ou XRAT).

“As operações de implantes da campanha… são notavelmente furtivos, dificultando o rastreamento do ator malicioso”, disse o pesquisador da Kaspersky, Suguru Ishimaru

Essas novas ondas de ataques demonstram que os agentes maliciosos tem buscado novas formas de tornarem seus ataques mais silenciosos e extremamente complexos para dificultar a sua identificação.