Pesquisadores da Trend Micro identificaram um novo ransomware batizado de Charon, que leva a ofensiva cibernética a um patamar ainda mais perigoso ao unir velocidade de criptografia com técnicas típicas de grupos APT (ameaça persistente avançada).

O alvo: setores estratégicos no Oriente Médio, incluindo órgãos públicos e a indústria da aviação.

Entrada furtiva digna de operação de espionagem

O Charon chega por meio de um DLL sideloading bem pensado. Ele aproveita um executável legítimo do Microsoft Edge originalmente o cookie_exporter.exe renomeado para Edge.exe, para carregar a DLL maliciosa msedge.dll, conhecida como SWORDLDR.

O papel do loader é decifrar um shellcode escondido dentro de um arquivo chamado DumpStack.log.

A primeira camada de descriptografia revela dados de configuração que instruem a injeção do malware no svchost.exe movimento que faz o código malicioso se disfarçar de serviço legítimo do Windows e passar despercebido por soluções de segurança.

Na segunda camada, surge o executável final do Charon, pronto para criptografar arquivos, acrescentando a extensão .Charon e deixando um recado nada sutil: “hCharon is enter to the urworld!“.

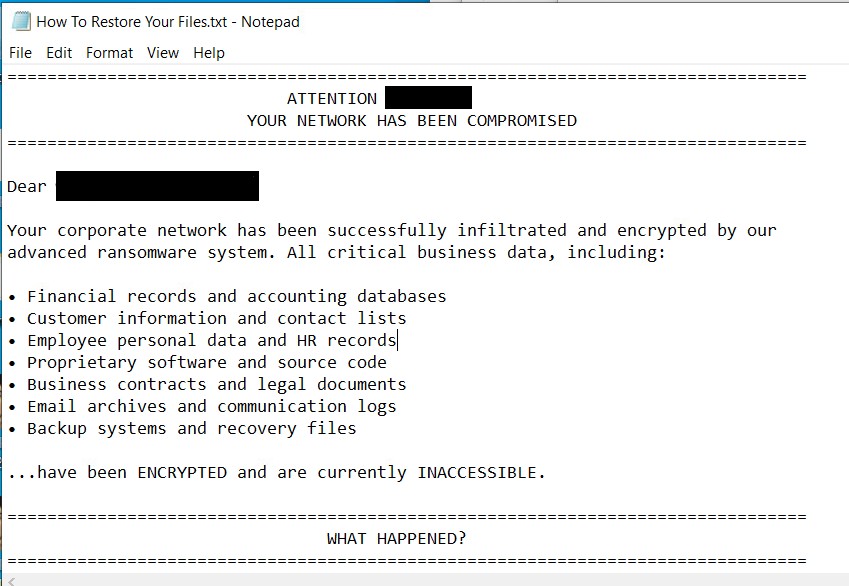

O bilhete de resgate não é genérico: menciona o nome da organização vítima, reforçando o caráter direcionado da campanha. Pesquisadores veem paralelos com ataques do grupo Earth Baxia, mas ainda sem evidências técnicas de infraestrutura compartilhada.

Criptografia rápida e personalizada

O Charon é configurável e aceita parâmetros de execução como:

- –shares para atacar apenas compartilhamentos de rede (excluindo ADMIN$)

- –paths para especificar quais pastas ou unidades criptografar

- –sf para priorizar shares em vez de discos locais

Ele impede múltiplas execuções criando o mutex OopsCharonHere, mata processos de segurança, apaga shadow copies e limpa a lixeira.

O motor de criptografia combina Curve25519 para troca de chaves e ChaCha20 para ofuscar dados, trabalhando de forma parcial para ganhar velocidade:

- Arquivos até 64 KB são criptografados totalmente

- Acima disso, apenas blocos estratégicos são criptografados, acelerando o ataque sem comprometer a inutilização do arquivo

Alcance em rede e evasão

O ransomware busca e criptografa compartilhamentos na rede via NetShareEnum e WNetEnumResource, ampliando o impacto. No código, há um driver anti-EDR do projeto público Dark-Kill (WWC.sys), que nesta variante ainda não é ativado sinal de que a ameaça pode ficar ainda mais perigosa em futuras versões.

Combinando sigilo na entrada, rapidez na execução e ferramentas para burlar defesa, o Charon representa uma evolução clara no ransomware moderno: não é só sobre resgate, mas sobre garantir que a vítima tenha poucas ou nenhuma opção de recuperação.

Sendo assim caros leitores(a) ransomware não é mais apenas “crime de massa” está cada vez mais operando como espionagem de alta precisão.