Mais de um ano depois da descoberta do infame backdoor XZ um dos incidentes mais graves de segurança na cadeia de suprimentos de software, pesquisadores da Binarly revelaram que a ameaça ainda está ativa em imagens Docker publicamente disponíveis no Docker Hub.

O backdoor foi inserido nas versões 5.6.0 e 5.6.1 do XZ Utils, uma biblioteca de compressão amplamente usada, por um desenvolvedor sob o pseudônimo “Jia Tan“, que infiltrou o projeto ao longo de dois anos. O alvo? O arquivo liblzma.so, que, integrado ao OpenSSH, permitia acesso remoto não autorizado ao interceptar funções críticas como RSA_public_decrypt e EVP_PKEY_set1_RSA.

Como o backdoor opera

A manipulação utilizava resolutores GNU IFUNC para alterar o fluxo de execução em funções como lzma_crc32 e lzma_crc64, executando cargas maliciosas dentro do processo sshd.

Distribuído inicialmente em distribuições como Debian, Fedora e OpenSUSE, o backdoor colocou em risco data centers, servidores em nuvem e sistemas embarcados. Após a revelação em março de 2024, pacotes comprometidos foram substituídos às pressas, mas, como descobrimos agora, nem todos desapareceram.

Persistência em imagens Docker

A análise da Binarly, feita sobre 15 TB de imagens Docker, identificou pelo menos 12 imagens Debian criadas em 11 de março de 2024 que ainda carregam o liblzma.so comprometido. Entre elas estão unstable-20240311, trixie-20240311-slim e sid-20240311.

O problema se agrava porque essas imagens-base foram usadas para criar mais de 35 outras imagens secundárias em repositórios amplamente usados, como buildpack-deps e neurodebian.

Casos práticos incluem:

- Imagens

makepad/opencv(comotrixie-4.9.0) - Runners GitHub (

myoung34/github-runner) - Ferramentas de segurança (

controlplane/sectools)

Risco real e resposta lenta

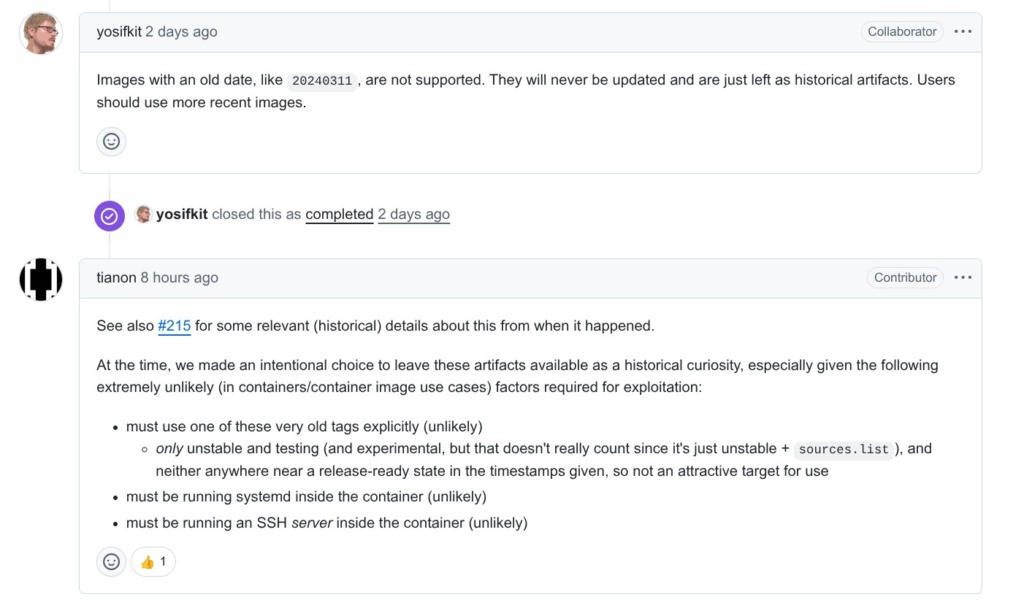

Mesmo após notificação à equipe do Debian, as imagens comprometidas continuam disponíveis. A justificativa é que usuários devem usar builds atualizadas, mas essa postura ignora riscos de pipelines automáticos ou sistemas legados que ainda podem puxar versões comprometidas.

Se um invasor tiver acesso à chave privada associada ao backdoor, ele pode comprometer serviços SSH expostos usando essa falha como porta de entrada.

Lições para a segurança da cadeia de suprimento

O caso reforça um ponto incômodo, vulnerabilidades em pacotes de base podem persistir por anos, se espalhando em silêncio por todo o ecossistema. Ferramentas como a plataforma de transparência da Binarly e o XZ.fail scanner mostram como análises binárias profundas ajudam a identificar alterações maliciosas em arquivos ELF, mesmo quando recompilados para mascarar o ataque.

Em um mundo onde DevOps e containers são essenciais, mas altamente interdependentes, monitoramento contínuo e auditoria de imagens tornam-se indispensáveis para evitar que ameaças antigas continuem vivas e perigosas.