O ransomware Cephalus apareceu em cena nos dias 13 e 16 de agosto, com duas campanhas distintas e um recado claro: se a porta do RDP está aberta e sem autenticação multifator, alguém vai entrar.

Descoberto pela equipe da Huntress, o Cephalus tem uma cadeia de ataque silenciosa, porém eficiente. A entrada se dá via Remote Desktop Protocol exposto, sem barreiras como MFA ou segmentação de rede. A partir daí, os atacantes implantam um conjunto de táticas que inclui exfiltração de dados via MEGA, desativação de defesas locais e uma forma bem elaborada de executar o ransomware sem levantar suspeitas.

DLL sideloading com rosto confiável

O diferencial técnico da campanha está no uso de um executável legítimo do SentinelOne, o SentinelBrowserNativeHost.exe, colocado discretamente na pasta Downloads da máquina comprometida.

Esse binário não vem sozinho. Ele carrega a SentinelAgentCore.dll, que por sua vez puxa o data.bin o arquivo que contém o coração do ransomware. Tudo isso sem argumentos de linha de comando, o que dificulta a detecção pelos sistemas de proteção e confunde até as ferramentas mais robustas de EDR.

Desligando o alarme antes do ataque

Antes de criptografar qualquer coisa, o Cephalus realiza uma limpeza:

Primeiro, apaga as cópias de sombra com vssadmin delete shadows /all /quiet, para evitar restauração. Depois, abre o PowerShell e adiciona exclusões ao Defender para caminhos como C:\Windows\Temp e extensões como .cache, .tmp, .dat e .sss.

Não satisfeito, desativa a proteção em tempo real, edita o registro do Windows para garantir que os serviços do Defender não voltem e finaliza o processo com comandos para parar serviços como WinDefend, SecurityHealthService e Sense.

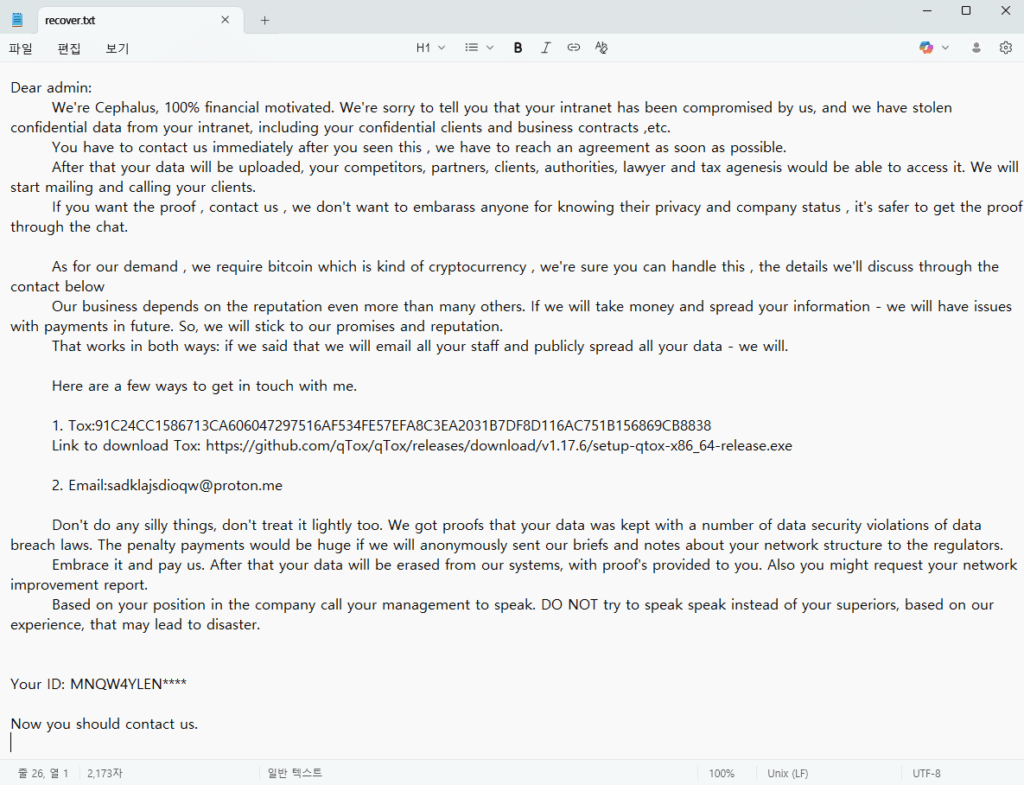

Em um dos ataques, o Microsoft Defender interceptou a ameaça a tempo. No outro, o estrago foi feito: arquivos criptografados com a extensão .sss e a infame nota de resgate recover.txt deixada para trás.

Exfiltração via MEGA e extorsão dupla

Além da criptografia, houve exfiltração de dados. Os atacantes usaram o MEGAcmdUpdater.exe, manualmente ou via tarefa agendada, para enviar arquivos sensíveis aos seus próprios repositórios.

Como é de praxe no modelo de extorsão dupla, a nota de resgate continha links para artigos que supostamente comprovam vazamentos anteriores e amostras criptografadas em serviços como o GoFile.io.

O que mais chama atenção

O Cephalus pode até parecer um clone de outras famílias, como Crux e KawaLocker, mas tem seu próprio estilo.

Nenhum vínculo direto com grupos conhecidos de ransomware-as-a-service foi encontrado até agora. Ainda assim, as técnicas se alinham a padrões modernos: uso de binários legítimos como svchost.exe, desativação de recursos de recuperação (bcdedit.exe) e ataque altamente direcionado.

Ambientes com SentinelOne ou outras soluções EDR devem reforçar a vigilância. Qualquer execução de binários em pastas incomuns, como Downloads, merece atenção. E claro: auditorias frequentes em RDP exposto já deveriam ser rotina.