Se alguém ainda acha que guerra cibernética é coisa de filme, talvez precise ler este artigo duas vezes. Enquanto os tanques seguem rugindo no solo da Ucrânia, a Rússia vem afinando seu verdadeiro piano de guerra: ataques digitais contra infraestruturas críticas de potências globais. E não estamos falando de vandalismo digital. É arma geopolítica com alvos específicos.

Ciberguerra 2.0: quando o alvo é a indústria

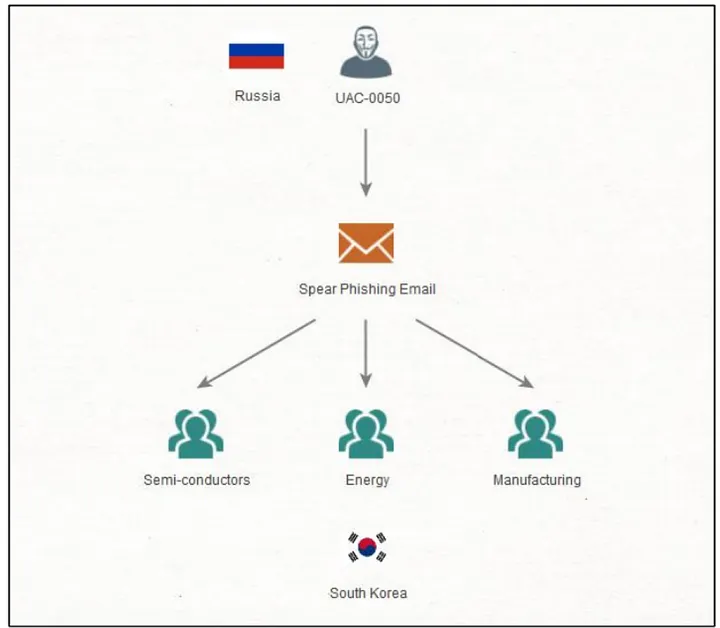

O grupo SectorJ149, baseado na Rússia e operando no melhor estilo “state-sponsored com orçamento do submundo”, orquestrou campanhas de spear-phishing que enganariam até o mais paranoico dos CISOs.

Empresas sul-coreanas dos setores de manufatura, energia e semicondutores foram alvejadas com e-mails falsos, se passando por pedidos de orçamento. Dentro do anexo .cab vinha um script VBS ofuscado, que executava comandos PowerShell invisíveis aos olhos do usuário e aos antivírus baseados em disco também.

Nada foi feito por acaso. O download malicioso usava GitHub e Bitbucket como fonte confiável, com uma imagem inocente escondendo o verdadeiro payload por trás de esteganografia. Poesia visual para os cibercriminosos.

O final do clique? Controle total da máquina

O VBS dropper entregava o palco para um loader em memória que decodificava e injetava payloads adicionais no sistema da vítima. Estamos falando de malwares personalizados, vendidos como serviço na dark web tipo uma Amazon Prime do caos digital.

E não era só um spyware genérico. As armas usadas incluíam:

- Lumma Stealer: aquele que suga cookies, senhas e carteiras cripto

- FormBook: expert em capturar teclas, área de transferência e tela

- Remcos RAT: que começou como ferramenta legítima, virou vilão de novela russa

- Medusa e Mars Stealers: os ladrões de credenciais por excelência

- Xeno RAT e Tektonit RMS: para acesso remoto camuflado, em tempo real

Tudo isso comprado sob demanda, via Telegram, fóruns e bot markets do submundo digital.

E o objetivo não é só dinheiro

Se antes malware era negócio, agora é estratégia de guerra. Essa operação contra a Coreia do Sul foi um déjà vu de ataques já registrados em outubro de 2024 na Ucrânia. O mesmo código. As mesmas táticas. A mesma assinatura invisível de quem tem um exército mas usa bytes em vez de balas.

A lógica é clara meus caros leitores(a), quanto mais pressão econômica a Rússia sofre, mais ela usa o digital como válvula de escape. É sabotagem calculada para atrasar, espionar, sugar e controlar setores que sustentam economias rivais.

Um toolkit unificado para uma guerra descentralizada

A repetição dos padrões GitHub como canal, codificação em Base64, esteganografia mostra que existe um modelo padrão de ataque, replicado em diferentes geografias com a mesma frieza de um manual técnico.

E o mais curioso é que enquanto as armas digitais evoluem, a resposta defensiva global ainda parece travada nos anos 2010. Muitos países sequer têm uma estrutura de CTI (Cyber Threat Intelligence) funcional e integrada.

A resposta: inteligência, automação e urgência

É inevitável, o setor privado precisa entrar no jogo com força. Segurança deixou de ser um problema só do governo. Manufatura, energia, semicondutores todos precisam de monitoramento em tempo real com inteligência artificial, resposta coordenada e automação de análise de ameaça. Quem depender apenas de antivírus e firewall vai virar estatística.

A Rússia está fazendo da cibersegurança uma extensão da política externa. E, neste cenário, ignorar essa realidade é o equivalente digital a deixar a porta da fábrica aberta no meio da madrugada.