Montar uma timeline forense em ambiente Windows pode parecer um daqueles trabalhos ingratos: você tem uma pilha de CSVs de ferramentas diferentes e precisa, manualmente, costurar os eventos para entender o que realmente aconteceu. Se já passou por isso, o Forensic-Timeliner pode virar seu novo melhor amigo.

Essa ferramenta de linha de comando, leve e open source, transforma dados de triagem brutos em uma linha do tempo estruturada, limpa e pronta para análise, sem precisar perder horas em scripts ou planilhas caóticas.

O que é o Forensic-Timeliner e por que ele muda o jogo

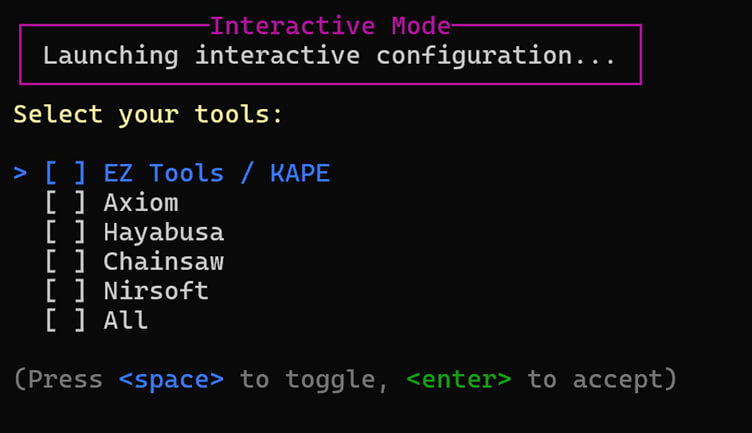

Criado para profissionais de DFIR que não têm tempo a perder, o Forensic-Timeliner varre diretórios com arquivos CSV gerados por ferramentas como EZ Tools, KAPE, Axiom, Chainsaw, Hayabusa e Nirsoft, funde todos esses dados e entrega uma timeline completa com eventos relevantes.

Ao invés de abrir cada CSV no Excel, fazer filtros e juntar manualmente colunas, você deixa o Timeliner fazer a mágica. E sim ele lida com:

- Amcache

- Event Logs

- Prefetch

- MFT

- Shellbags

- JumpLists

- Histórico de navegador

- E tudo o que tiver timestamps com potencial forense

O output final? Um arquivo CSV ou JSON pronto para análise, seja em Excel, Timeline Explorer ou qualquer ferramenta visual de sua preferência.

Funcionalidades que economizam horas

O Forensic-Timeliner vem com uma série de funcionalidades pensadas para otimizar o trabalho de analistas e peritos forenses. Não é só sobre unir dados, é sobre filtrar ruído, destacar o que importa e acelerar a tomada de decisão.

Você pode:

- Usar filtros por data para limitar o escopo temporal da análise

- Habilitar remoção automática de duplicatas

- Criar tags por palavras-chave para destacar eventos suspeitos

- Rodar tudo em modo interativo com previews dos filtros aplicados

- Exportar resultados nos formatos CSV (RFC-4180), JSON ou JSONL

- Carregar o resultado direto no Timeline Explorer via arquivo

.tle_sess

E o melhor: tudo isso com configuração mínima. A ferramenta já vem com presets YAML prontos para reconhecer os padrões mais comuns de output dessas ferramentas de triagem.

Como usar o Forensic-Timeliner (passo a passo)

Se você está em um ambiente de resposta a incidente e já tem uma triagem coletada, aqui vai o caminho mais curto:

1. Baixe a ferramenta

Acesse o GitHub oficial e baixe a versão mais recente do ForensicTimeliner.exe.

2. Organize seus dados

Junte os CSVs gerados por ferramentas como KAPE, Hayabusa, Chainsaw etc. Num diretório único. Não precisa renomear nada.

3. Rode em modo interativo (recomendado para iniciantes)

Abra o Prompt de Comando e execute:

ForensicTimeliner.exe --InteractiveVocê vai ver as opções de filtro, tagger e preview. Muito mais intuitivo do que sair editando config na mão.

4. Geração automática com todos os dados

Quer tudo no automático? Só rodar:

ForensicTimeliner.exe --BaseDir "C:\triage\host01" --ALL --OutputFile "C:\timelines\host01.csv"5. Habilite a marcação por palavras-chave

Defina seus grupos de interesse no arquivo keywords.yaml (ex: “senha”, “VPN”, “admin”) e execute:

ForensicTimeliner.exe --BaseDir "C:\triage\host01" --EnableTagger --OutputFile "C:\timelines\host01"Ele vai gerar um .tle_sess já com os eventos destacados para o Timeline Explorer.

Melhores práticas para extrair o máximo da ferramenta

Quer evitar dores de cabeça? Aí vão alguns aprendizados na prática:

- Use os filtros de data para limitar a timeline e evitar ruído

- Verifique os headers dos seus CSVs, especialmente se vieram de ferramentas customizadas

- Adapte o arquivo de palavras-chave para o seu caso de uso (fraudes, vazamentos, ransomware)

- Se tiver múltiplas fontes de triagem, separe por host timelines separadas são mais fáceis de revisar

- Use o modo interativo para testar antes de criar automações via script ou pipeline

Quando vale a pena usar o Forensic-Timeliner

Se você: já usa ferramentas como KAPE, Hayabusa ou Nirsoft na coleta de dados e quer acelerar investigações de endpoint comprometido. Ou talvez precisa montar linhas do tempo coerentes para relatório e está lidando com múltiplos artefatos e precisa de contexto temporal.

Então o Forensic-Timeliner é essencial. Ele não substitui uma investigação manual ou uma ferramenta SIEM, mas encurta o caminho entre a coleta e a análise com contexto.

E para quem atua com DFIR, isso pode significar entregar mais valor em menos tempo.

Agora me conta, você já teve que montar uma timeline manualmente usando dezenas de CSVs?

Se sim, qual foi o maior perrengue? Se ainda não usou o Forensic-Timeliner, o que te impede de testar?