Golpes digitais no Brasil não são novidade, mas alguns merecem atenção especial pelo nível de sofisticação e pelo impacto psicológico que causam. Uma campanha ativa de phishing vem se espalhando pelo país ao se disfarçar de comunicação oficial do sistema judicial federal. O objetivo é simples e antigo tirar dinheiro das vítimas. A execução, porém, é moderna, precisa e assustadoramente eficiente.

Os criminosos exploram dois pilares muito sensíveis ao brasileiro. O primeiro é o medo de problemas com a Justiça. O segundo é a popularidade do PIX como meio de pagamento rápido e cotidiano. Quando esses elementos são combinados com dados pessoais reais, extraídos de vazamentos antigos, o resultado é um golpe que parece legítimo até para quem costuma desconfiar.

Como a fraude começa com uma simples mensagem

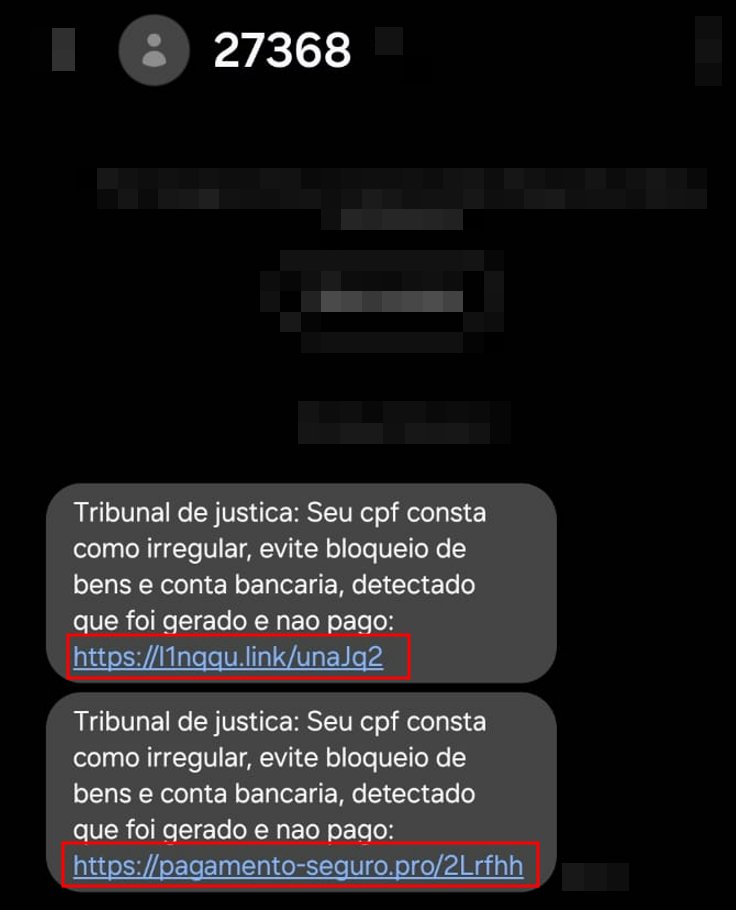

A porta de entrada do golpe é um SMS. A mensagem chega com tom urgente e linguagem formal, alertando sobre uma suposta irregularidade no CPF. O texto fala em risco de bloqueio de bens e contas bancárias e menciona a existência de um débito judicial pendente. Tudo cuidadosamente escrito para provocar ansiedade imediata.

O remetente se apresenta como Tribunal de Justiça, sem especificar comarca ou estado, o que curiosamente passa despercebido por quem está em pânico. O link incluído na mensagem direciona a vítima para um site falso que imita portais oficiais do Judiciário brasileiro. Visualmente, o cenário é familiar o suficiente para não levantar suspeitas imediatas.

O uso de dados reais como arma psicológica

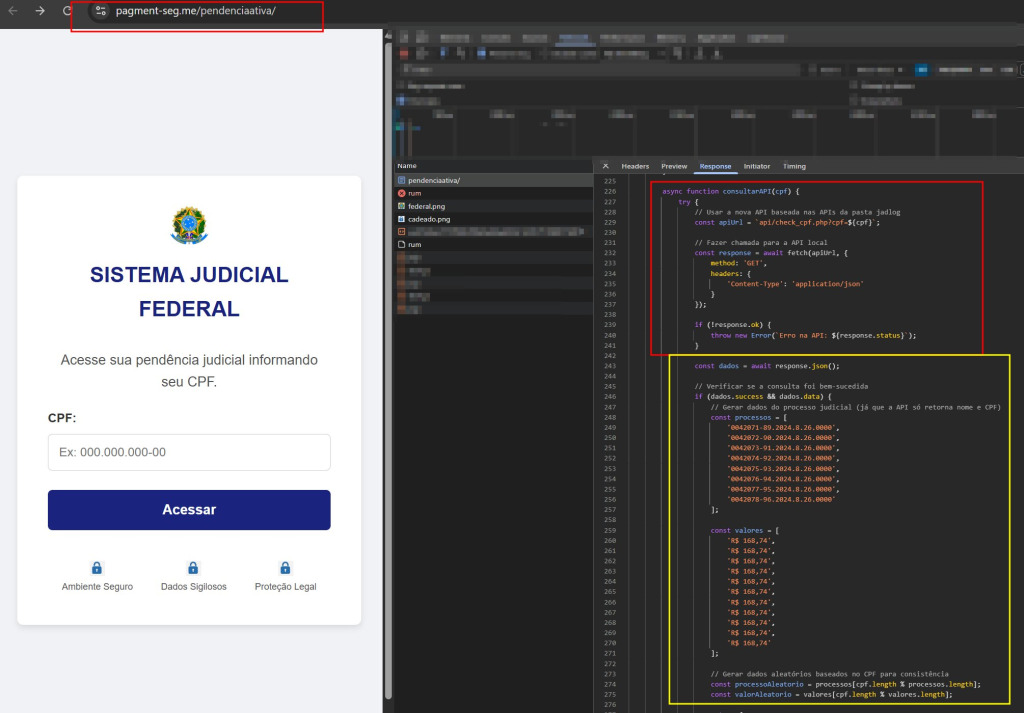

Ao acessar o site, a vítima é convidada a informar o CPF. A partir desse ponto, o golpe sobe de nível. O sistema consulta uma base de dados roubados hospedada fora do Brasil e retorna o nome completo e a data de nascimento reais da pessoa. Não é mágica, é vazamento de dados reciclado com criatividade criminosa.

Quando alguém vê seus próprios dados corretos na tela, a tendência é confiar. O golpe deixa de parecer genérico e passa a soar pessoal. Em seguida, o site exibe um número de processo judicial fictício, com formatação compatível com processos reais, e apresenta uma multa de valor relativamente baixo, pensada exatamente para não gerar desconfiança excessiva.

Como se não bastasse o peso simbólico da Justiça, o site ainda adiciona um cronômetro regressivo. Dez minutos para evitar consequências graves. Esse detalhe não é estético, é estratégico. A contagem do tempo reduz a capacidade de análise racional e empurra a vítima para uma decisão impulsiva.

Nesse momento, a pessoa não pensa em verificar canais oficiais, ligar para um advogado ou acessar o site verdadeiro do tribunal. Ela pensa em resolver o problema rápido. É aqui que o PIX entra como a solução perfeita para o criminoso e o pesadelo para a vítima.

PIX falso com aparência legítima

O pagamento é solicitado via PIX, por meio de QR Codes gerados dinamicamente. Os códigos apontam para intermediadores de pagamento reais, com nomes empresariais, cidades e identificações que passam credibilidade. Para quem já está emocionalmente pressionado, isso funciona como uma confirmação de autenticidade.

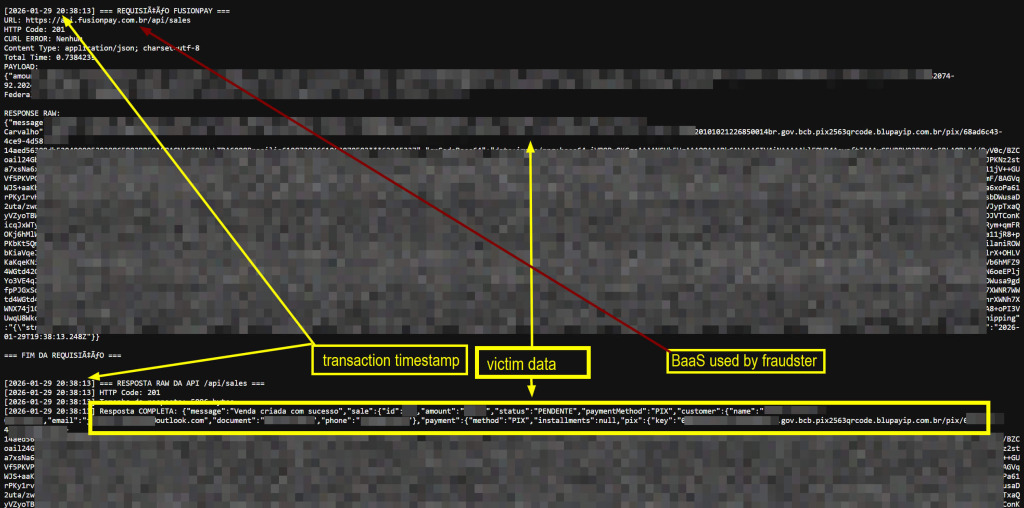

Registros encontrados nos servidores utilizados pelos atacantes mostram transações acontecendo em tempo real, o que indica que o golpe está ativo e fazendo vítimas. Não se trata de uma campanha isolada ou experimental, mas de uma operação em pleno funcionamento.

A investigação e os bastidores técnicos

A análise técnica do golpe ganhou destaque após ser detalhada publicamente por um pesquisador independente conhecido como unpack64. A investigação revelou a infraestrutura usada pelos criminosos, incluindo servidores fora do país e domínios registrados com serviços de privacidade, dificultando a identificação dos responsáveis.

Indicadores de comprometimento já foram mapeados e podem auxiliar investigações oficiais. Ainda assim, o cenário mostra como vazamentos antigos continuam sendo explorados anos depois, alimentando uma economia subterrânea baseada em dados pessoais brasileiros.

Autoridades correm atrás enquanto o golpe avança

Órgãos como a Polícia Federal e o Ministério da Justiça têm intensificado ações contra fraudes digitais, especialmente após o crescimento exponencial de golpes envolvendo PIX desde 2020. Mesmo assim, a sensação geral é de reação constante, nunca de antecipação.

O problema não é apenas policial. Ele é estrutural. A entrada em vigor da Lei Geral de Proteção de Dados trouxe avanços importantes, mas não apagou vazamentos do passado. Dados uma vez expostos continuam circulando, sendo vendidos e reutilizados em novos esquemas.

O impacto real para o cidadão comum

Para quem recebe a mensagem, o golpe não é estatística, é estresse imediato. O medo de ter bens bloqueados ou o nome envolvido em um processo judicial fala mais alto do que qualquer cartilha de segurança digital. É nesse ponto que a distância entre teoria e prática fica evidente.

Recomendações como não clicar em links suspeitos e verificar informações em canais oficiais continuam válidas, mas esbarram na realidade emocional das pessoas. Educação digital ajuda, mas precisa ser contínua e acompanhada de comunicação mais clara por parte das instituições públicas.

Um problema que vai além de um único golpe

Esse caso expõe algo maior do que uma campanha específica. Ele mostra como dados vazados, confiança institucional e tecnologia acessível formam um terreno fértil para golpes cada vez mais convincentes. Enquanto tratarmos vazamentos como eventos isolados e não como crises permanentes, o ciclo continuará.

No fim, a pergunta que fica é desconfortável, mas necessária. Quantas vezes seus dados já foram usados sem que você saiba? E quando a próxima mensagem chegar, você vai ter tempo e calma para desconfiar?