Se você chegou até aqui achando que phreaking é só mais uma curiosidade esquisita da tecnologia antiga, eu gostaria de te informar que a história é bem mais interessante do que parece. E também mais incômoda. Porque ela revela algo que a gente insiste em esquecer até hoje: sistemas grandes, caros e críticos quase sempre nascem cheios de suposições frágeis. A telefonia apenas teve o “prazer” de descobrir isso antes da internet popularizar o problema.

Phreaking não surgiu como um movimento organizado, nem como uma rebelião contra empresas telefônicas. Ele nasceu do mesmo impulso que hoje move pesquisadores de segurança, curiosos técnicos e aquele amigo que desmonta tudo só para ver como funciona. A diferença é que, naquela época, o sistema que estava sendo desmontado era literalmente o coração das comunicações globais.

O que é phreaking?

Phreaking é a prática de estudar e explorar o funcionamento das redes telefônicas, especialmente os sistemas antigos baseados em sinalização analógica. O objetivo variava bastante. Para alguns, era pura curiosidade técnica. Para outros, era a possibilidade de fazer ligações de longa distância sem pagar por isso. E sim, também existia gente que cruzava a linha com gosto.

O ponto central do phreaking não era o telefone em si, mas a lógica por trás dele. As centrais telefônicas da época tomavam decisões com base em sinais sonoros. Tons específicos indicavam se uma linha estava ocupada, se uma chamada podia prosseguir ou se um trecho da comunicação tinha sido encerrado. Em termos modernos, era como se comandos administrativos viajassem pelo mesmo canal que o áudio da conversa. Hoje isso parece uma péssima ideia. Na época, era apenas engenharia.

Phreaking ganhou esse nome justamente por misturar phone com freak, uma referência aos entusiastas obcecados por entender o sistema até o último detalhe. Eles não viam a rede como algo mágico ou intocável. Viam como uma máquina que respondia a estímulos previsíveis. E onde existe previsibilidade, existe a possibilidade exploração.

Quem eram os phreakers?

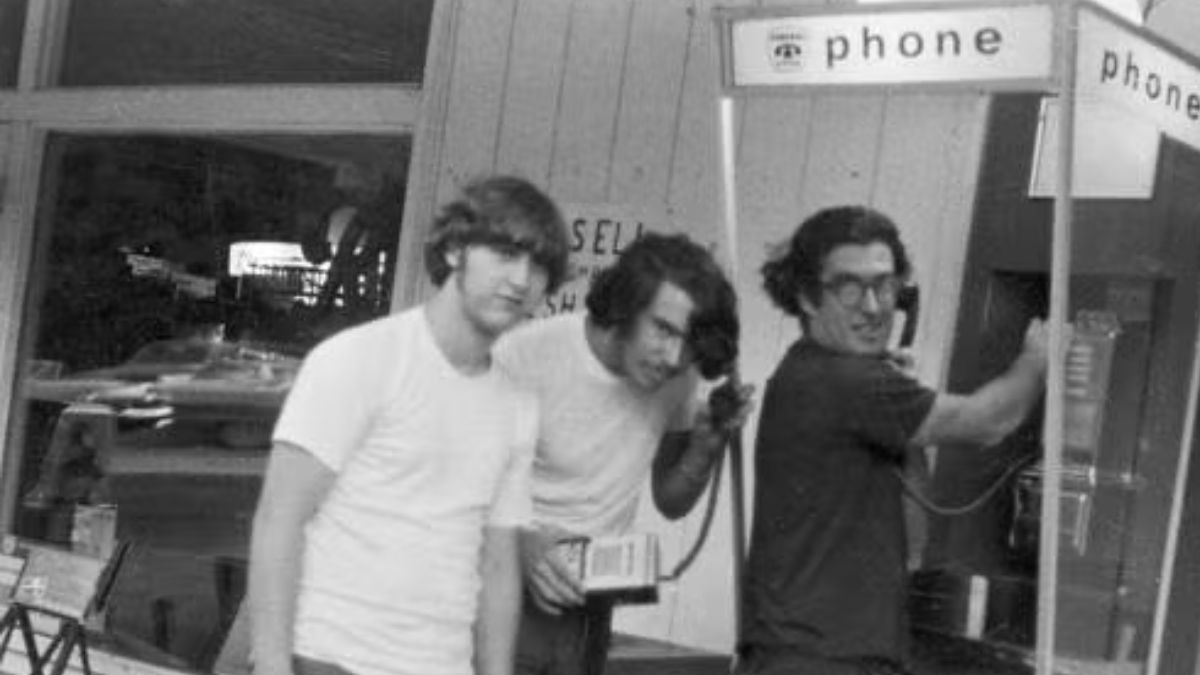

Os phreakers surgiram principalmente entre as décadas de 1960 e 1980, quando a telefonia era dominada por grandes operadoras e o custo de chamadas de longa distância era alto o suficiente para despertar interesse criativo. Não eram criminosos profissionais no sentido clássico. Normalmente eram estudantes, engenheiros autodidatas, técnicos e curiosos que trocavam informações por revistas underground, encontros informais e, mais tarde, por BBS.

O que unia esse pessoal não era dinheiro, mas conhecimento. Havia uma sensação clara de que entender o sistema era quase um desafio intelectual. Só que, como costuma acontecer, nem todo mundo parou no desafio. Parte da comunidade começou a usar esse conhecimento para benefício próprio, o que naturalmente chamou atenção das operadoras e das autoridades.

Aqui vale uma observação honesta. Existe uma tendência enorme de romantizar esse período, como se tudo fosse brincadeira inocente. Não era. Houve prejuízo real, houve exploração e houve consequência. Ao mesmo tempo, ignorar o lado técnico e cultural do phreaking é perder uma peça importante da história da segurança da informação.

Como o phreaking funcionava?

Bom caros leitores(a) não existe mágica envolvida no phreaking. O que existia era uma arquitetura que hoje seria considerada frágil. A sinalização usada pelas redes telefônicas antigas dependia de frequências audíveis. Isso significa que determinados sons tinham significado operacional para a rede.

Um dos mais conhecidos é o tom de 2600 Hz. Em sistemas antigos, esse som indicava que uma linha de longa distância estava livre. Quando alguém descobriu que a rede reagia a esse tom, ficou claro que o usuário comum estava muito mais perto do controle do sistema do que os projetistas imaginavam.

A exploração acontecia justamente aí. Ao reproduzir certos tons no momento certo, era possível confundir a central e fazer com que ela interpretasse comandos que não deveriam estar disponíveis ao usuário final. Não era simples, não era estável e definitivamente não era garantido. Mas funcionava o suficiente para virar um problema sério.

Esse detalhe é importante porque ele desmonta a narrativa do hack genial e instantâneo. Phreaking exigia paciência, observação e tentativa e erro. O verdadeiro risco não estava na técnica em si, mas no fato de que uma infraestrutura crítica aceitava comandos pelo mesmo canal que o usuário controlava.

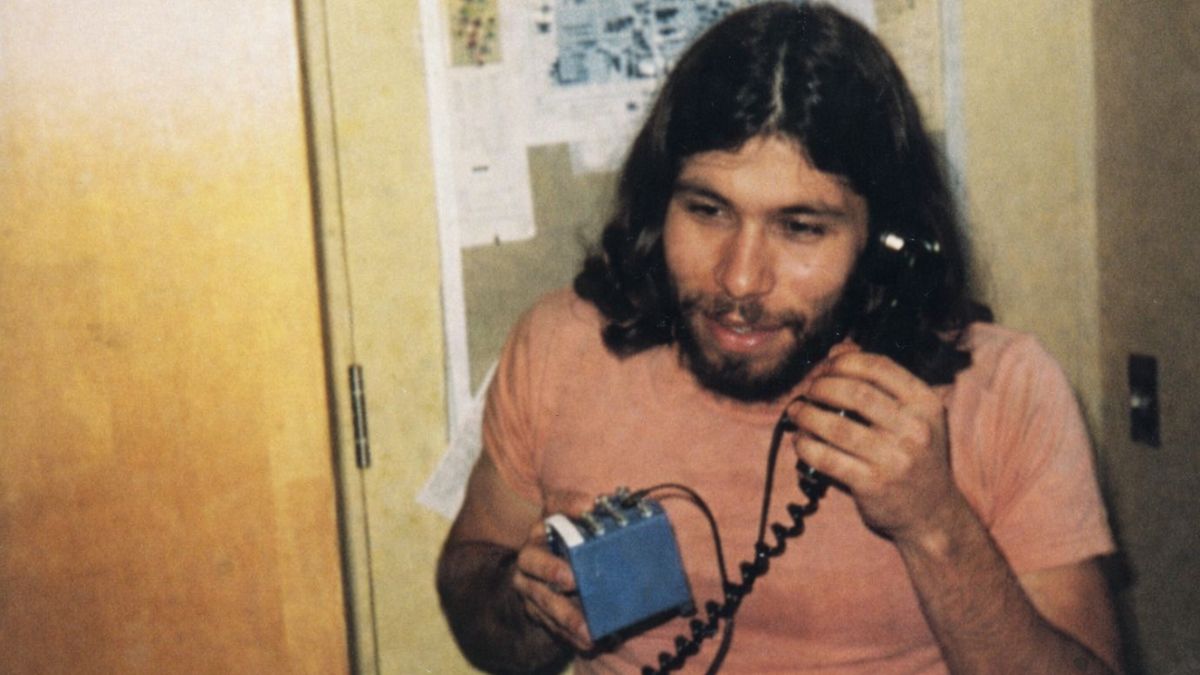

O caso do Captain Crunch também conhecido como John Draper

Sem sombra de dúvidas nenhuma história sobre phreaking fica completa sem mencionar John Draper, mais conhecido como Captain Crunch. O apelido vem de um detalhe quase cômico. Draper percebeu que um apito de plástico distribuído nas caixas do cereal Cap’n Crunch emitia um tom muito próximo dos 2600 Hz.

Isso transformou o apito em símbolo. Não porque ele fosse uma ferramenta milagrosa, mas porque escancarou o problema. Um objeto infantil era capaz de interagir com um sistema bilionário de comunicação. A partir daí, a história ganhou vida própria, misturando fatos reais, exageros e muito folclore tecnológico.

Draper virou o rosto público do phreaking, para o bem e para o mal. Algumas de suas contribuições são bem documentadas. Outras foram infladas pelo mito. O que importa é o impacto. Depois desse período, ficou impossível para as operadoras ignorarem a fragilidade da sinalização analógica. Mudanças estruturais começaram a ser feitas, ainda que lentamente.

Por que isso importa hoje (engenharia social, exploração de sistemas, cultura hacker)

É tentador olhar para o phreaking como uma curiosidade vintage, algo preso a telefones de disco e cabines públicas. Esse é o erro. O phreaking importa porque ele revelou padrões que continuam se repetindo até hoje, apenas com tecnologias diferentes.

A ideia de que usuários encontram caminhos não previstos pelos projetistas continua extremamente atual. A engenharia social funciona pelo mesmo princípio. Sistemas assumem comportamentos esperados e pessoas exploram essas suposições. O meio muda, o padrão permanece.

Não é coincidência que o phreaking apareça frequentemente ligado à formação da cultura hacker no Vale do Silício. Há relatos conhecidos de que Steve Jobs e Steve Wozniak tiveram contato com essa cultura nos anos iniciais. Não como criminosos, mas como jovens obcecados por entender sistemas profundamente. Essa obsessão mais tarde se transformaria em produtos e empresas como a Apple.

A grande lição do phreaking é simples e desconfortável. Sistemas complexos não falham apenas por bugs sofisticados. Muitas vezes falham por decisões básicas de arquitetura. Falham porque alguém acreditou que determinado comportamento nunca seria testado. E sempre tem alguém disposto a testar.

Quando você estuda phreaking, você não está olhando para um truque antigo. Está olhando para o nascimento de uma mentalidade. A mentalidade de que tecnologia precisa ser questionada, testada e protegida levando em conta o comportamento humano. Ignorar isso é repetir erros com ferramentas mais modernas e prejuízos maiores.

No fim, a pergunta que fica não é se o phreaking foi certo ou errado. A pergunta real é se aprendemos algo com ele. Porque, olhando para o estado atual da segurança digital, a resposta nem sempre é confortável. Você acha que hoje nossos sistemas estão realmente preparados para quem pensa fora do manual ou só mudamos o tipo de apito?