Desde meados de 2024, um grupo de hackers alinhado a interesses russos, batizado de Curly COMrades, vem conduzindo ataques cirúrgicos contra setores críticos em regiões geopoliticamente sensíveis. As vítimas confirmadas incluem órgãos judiciais e governamentais na Geórgia e uma empresa de distribuição de energia na Moldávia.

O objetivo é bem especifico, infiltrar, permanecer o máximo de tempo possível e extrair dados sensíveis sem levantar suspeitas. Para isso, o grupo combina ferramentas legítimas com malware sob medida, explorando falhas invisíveis no fluxo normal das redes atacadas.

Espionagem de alto nível e ataques sob medida

O Curly COMrades não segue o manual de cibercrime comum. Em vez de golpes rápidos, eles apostam em acesso persistente e silencioso. Uma das marcas do grupo é o roubo de credenciais, usando desde proxy relays até um backdoor exclusivo chamado MucorAgent, que garante retorno furtivo ao ambiente comprometido.

Eles também dominam o COM hijacking, sequestrando objetos do Component Object Model e aproveitando tarefas do Native Image Generator (NGEN) para executar código durante períodos de inatividade ou durante a implantação de softwares legítimos. Isso cria pontos de reentrada quase impossíveis de prever.

O tráfego de comando e controle (C2) é roteado por sites comprometidos, fazendo com que pareça parte do tráfego normal da rede. Em vez de servidores suspeitos, o que aparece no log é apenas um site aparentemente inofensivo.

Arsenal técnico e táticas furtivas

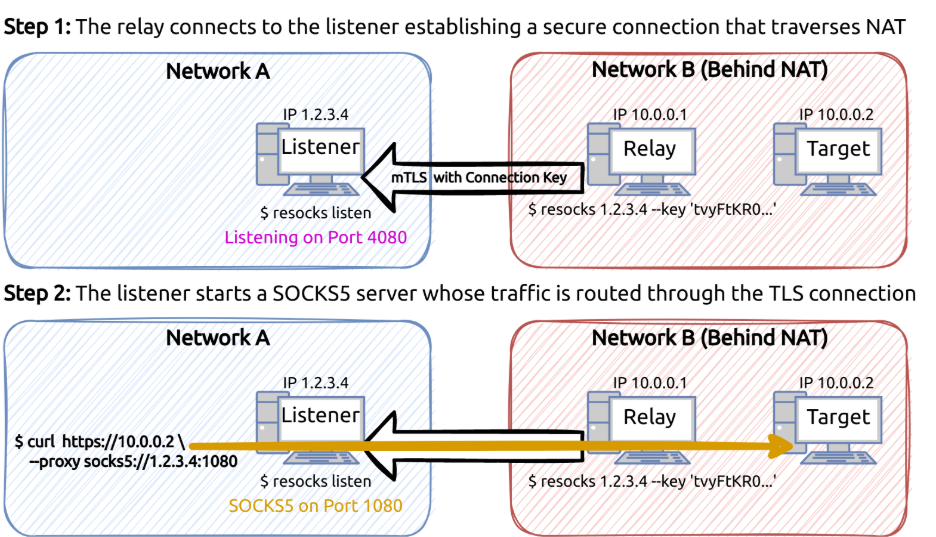

Segundo a análise da Bitdefender, os hackers usam ferramentas como Resocks, SSH com Stunnel e servidores SOCKS5 personalizados. O código malicioso frequentemente é ofuscado com Garble, dificultando a engenharia reversa.

O movimento lateral é feito com utilitários semelhantes ao Impacket, permitindo executar comandos remotamente e mapear a rede. O alvo principal é a extração do banco de dados NTDS dos controladores de domínio uma verdadeira mina de credenciais.

O grupo ainda usa Volume Shadow Copy Service e faz dumps da memória LSASS com ferramentas como Mimikatz, Procdump e variantes adaptadas do TrickDump.

Para exfiltrar dados, a abordagem é manual e de baixo ruído, os arquivos são preparados em diretórios públicos, comprimidos em RAR, criptografados com AES, disfarçados de imagens PNG e enviados via curl.exe para servidores intermediários.

Persistência que beira a engenharia de espionagem

O MucorAgent merece destaque. É um backdoor em .NET dividido em três estágios que desativa verificações do Antimalware Scan Interface (AMSI), permitindo que scripts PowerShell criptografados sejam executados sem detecção. Os resultados são enviados para fora como se fossem simples imagens PNG.

Para manter acesso, o grupo sequestra CLSIDs de tarefas NGEN desativadas, que o sistema ativa periodicamente, garantindo execução esporádica, mas com privilégios SYSTEM.

Somado a isso, o uso de Remote Utilities e proxies redundantes garante que, mesmo com uma parte da infraestrutura comprometida, eles continuem ativos.

Quem são e como se proteger

O nome “Curly COMrades” é um trocadilho: “Curly” pela obsessão no uso de curl.exe para comunicação C2 e “COMrades” pela técnica de COM hijacking e pelo alinhamento político.

Embora algumas táticas se assemelhem a outros grupos, a Bitdefender considera o Curly COMrades uma operação distinta, atuando em prol de interesses estratégicos russos.

A recomendação para organizações é reforçar a visibilidade com soluções XDR, monitorar o uso de ferramentas legítimas (LOLBins), e considerar serviços gerenciados de detecção para encurtar o tempo de resposta.

A campanha mostra como as ameaças evoluíram muito, hoje, o ataque não vem só do malware desconhecido, mas da manipulação de tecnologias legítimas para se misturar ao tráfego comum. E isso exige defesas muito mais inteligentes e proativas.