Uma nova campanha maliciosa apelidada de Solana-Scan está utilizando pacotes npm para comprometer sistemas de desenvolvedores ligados ao ecossistema da Solana. A ameaça, identificada pela equipe da Safety, usa táticas sofisticadas de engenharia social e obfuscação para capturar credenciais de login, tokens e outros dados sensíveis em ambientes de desenvolvimento.

O ataque gira em torno de pacotes publicados no npm com nomes que passam a impressão de ferramentas legítimas para escanear SDKs da Solana. Dois pacotes ainda estavam ativos no momento da análise: solana-pump-test e solana-spl-sdk. Um terceiro, solana-pump-sdk, foi removido. Todos fazem referência a um suposto “solana-scan”, ferramenta que, na prática, nunca existiu.

Um ataque que fala a língua dos devs

O responsável pela publicação, operando sob o nome cryptohan e usando o e-mail crypto2001813@gmail.com, montou o ataque com base em uma estratégia de confiança: atrair desenvolvedores familiarizados com o ecossistema Solana. A primeira versão foi lançada no dia 15 de agosto de 2025 e recebeu 14 atualizações em apenas 10 horas, mostrando uma tática de implantação agressiva.

Apesar de parecerem distintos, os pacotes compartilham praticamente os mesmos arquivos no diretório dist. O uso do nome “cryptohan” parece uma escolha calculada, já que o termo é comum em comunidades de cripto e não remete diretamente a um indivíduo ou organização específica.

As vítimas, até agora, parecem se concentrar entre desenvolvedores russos, segundo dados obtidos da infraestrutura de comando e controle (C2). Curiosamente, o servidor C2 está hospedado nos Estados Unidos, adicionando uma camada de complexidade geopolítica ao caso.

Como o ataque funciona

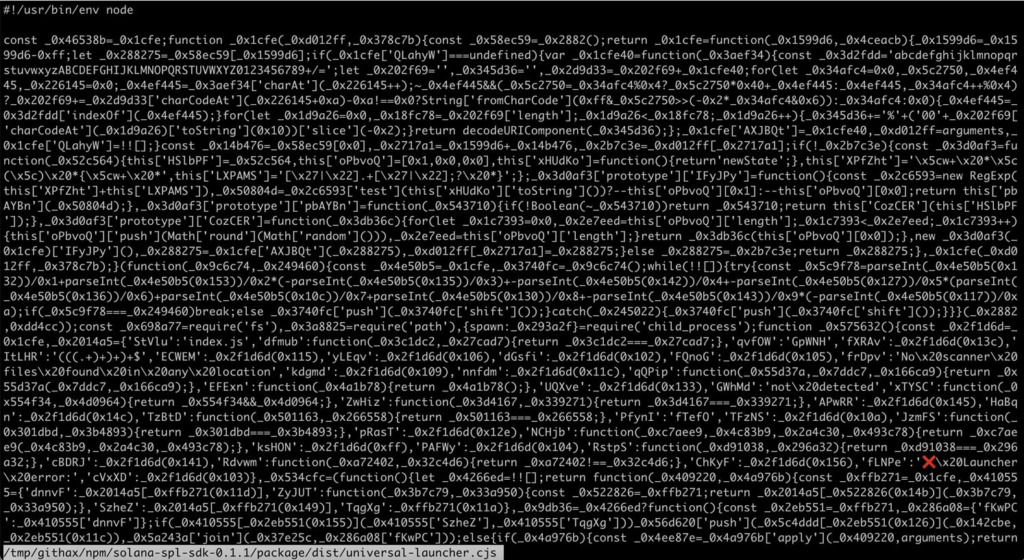

O ponto de entrada do código malicioso está na chave bin dos manifests, que executa o arquivo dist/universal-launcher.cjs. Esse arquivo e os demais scripts do diretório estão fortemente ofuscados. Após análise, foi possível identificar que o launcher coleta variáveis de ambiente, nome de usuário, diretório de trabalho e detalhes da instalação.

O script parece ter sido parcialmente gerado por ferramentas de IA como o Claude da Anthropic, como sugerem os logs com emojis usados no console um detalhe quase cômico, se não fosse preocupante.

A seguir, o script lança um processo em segundo plano (index.js ou index.cjs), que inicia um escaneamento completo do sistema do desenvolvedor. Os diretórios-alvo incluem pasta pessoal, Documentos, Downloads e Desktop, além de discos adicionais no Windows.

Ele procura arquivos com extensões como .env, .json, .one, .txt, usando expressões regulares para extrair informações sensíveis, como tokens de autenticação, credenciais de carteira e dados de login em exchanges. Tudo isso é empacotado em JSON e enviado para o IP 209.159.159.198, na porta 3000, onde um servidor Windows Server 2022 expõe os arquivos roubados via interface web.

O que torna essa campanha diferente

A campanha Solana-Scan une várias técnicas modernas: desde o uso de IA na geração de código até uma integração profunda com ambientes npm e Node.js. Ao se disfarçar de ferramenta legítima, o atacante explora o elo mais frágil de muitos projetos open source a confiança na comunidade e a pressa no npm install.

A utilização de pacotes com nomes sugestivos, o foco em devs de cripto, e a operação de C2 baseada nos EUA, enquanto as vítimas estão na Rússia, indicam um nível de sofisticação e intenção estratégica acima da média.

Mais do que um simples infostealer, o ataque aponta para um novo modelo de exploração: silencioso, técnico e enraizado no ciclo de vida dos projetos.