A plataforma Palo Alto Networks PAN-OS GlobalProtect, usada por empresas para acesso remoto seguro, está sendo alvo de uma campanha massiva de ataques que vem crescendo rapidamente.

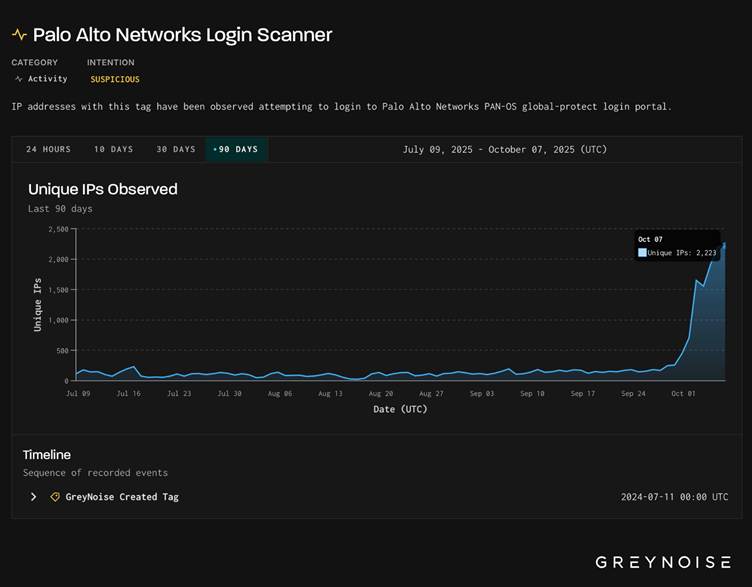

De acordo com a equipe da GreyNoise, mais de 2.200 endereços IP únicos estão envolvidos nas tentativas de invasão, um aumento expressivo em relação aos 1.300 IPs observados no início de outubro de 2025.

Essa elevação repentina de atividade indica uma operação coordenada, com hackers explorando vulnerabilidades e varrendo portais de login em busca de acessos válidos.

Crescimento rápido e coordenação global

Os analistas da GreyNoise notaram uma persistência incomum nos ataques contra os portais GlobalProtect, especialmente nos dias 3 a 7 de outubro de 2025, quando a atividade atingiu o pico.

O relatório aponta que o número crescente de ASNs (Autonomous System Numbers) envolvidos demonstra que múltiplos operadores de ameaças estão participando da campanha, e não apenas um único grupo organizado.

Cerca de 12% dos sub-redes do ASN11878 foram usados especificamente para escanear e testar portais de autenticação da Palo Alto, o que indica um uso extensivo de infraestrutura distribuída para evitar bloqueios e mascarar a origem dos ataques.

Credential Stuffing: o método preferido

O padrão de comportamento observado é consistente com ataques de credential stuffing, técnica em que cibercriminosos reutilizam combinações de usuário e senha obtidas em vazamentos anteriores para tentar acessos em diferentes sistemas corporativos.

Esse tipo de ataque automatizado é especialmente perigoso em plataformas amplamente utilizadas, como o GlobalProtect, por causa da quantidade de credenciais corporativas reutilizadas.

Com a ajuda de bots e scripts distribuídos, os invasores conseguem testar milhares de logins em questão de minutos, sem levantar suspeitas imediatas.

Para ajudar na defesa, a GreyNoise publicou um repositório no GitHub com nomes de usuários e senhas identificados nas tentativas recentes. O objetivo é permitir que equipes de segurança possam comparar, bloquear e redefinir credenciais expostas rapidamente.

Além disso, a empresa lançou um Relatório Executivo de Situação, voltado a gestores de segurança e tomadores de decisão, com um panorama completo da ameaça e recomendações estratégicas para resposta imediata.

Medidas urgentes de mitigação

Organizações que utilizam o Palo Alto PAN-OS GlobalProtect devem adotar ações imediatas para conter riscos e impedir possíveis invasões.

Os especialistas recomendam:

- Revisar logs de autenticação e tentativas de login suspeitas.

Busque por acessos com falhas repetidas, origens geográficas incomuns ou horários atípicos. - Implementar autenticação multifator (MFA).

Essa é a medida mais eficaz contra ataques de credential stuffing, já que senhas comprometidas não bastam para autenticação. - Restringir acessos por geolocalização.

Limitar logins a regiões onde a empresa atua reduz significativamente a superfície de ataque. - Monitorar IPs conhecidos de ataques.

A lista publicada pela GreyNoise pode ser usada para bloquear endereços maliciosos de forma preventiva. - Atualizar e reforçar políticas de segurança.

Verifique se as versões do PAN-OS e do GlobalProtect estão atualizadas e se as políticas de autenticação seguem os padrões mais recentes da Palo Alto.

Impacto e importância para o setor corporativo

O aumento de mais de 70% nos IPs ativos em menos de uma semana mostra que a campanha ainda está em andamento.

Mesmo sem exploração de vulnerabilidades específicas até o momento, o volume de tentativas indica uma operação de larga escala e altamente automatizada, com foco em credenciais corporativas válidas.

Esses ataques reforçam a importância de monitorar continuamente infraestruturas expostas à internet e implementar autenticação forte em todos os sistemas de acesso remoto.

Empresas que tratam segurança apenas de forma reativa correm o risco de sofrer invasões silenciosas, onde acessos são obtidos sem alertas imediatos.

Ataque massivo ao GlobalProtect da Palo Alto

O cenário observado pela GreyNoise é um lembrete de que o ataque mais simples ainda é um dos mais eficazes.

Mesmo sem explorar falhas de software, o uso massivo de credenciais vazadas e bots distribuídos continua sendo uma ameaça real para organizações de todos os tamanhos.

A resposta precisa ser rápida: revisar logs, aplicar MFA e fortalecer controles de autenticação agora pode significar evitar uma violação grave amanhã.

Afinal, em um ambiente digital cada vez mais hostil, não basta ter segurança é preciso manter vigilância constante.