Sabe aquele papo de que o maior perigo entra pela porta da frente? Pois é, a história que você vai ler agora é o resumo perfeito disso, com espionagem digital e e-mails comportadinhos.

Um agente norte-coreano, se passando por um desenvolvedor chamado “Kyle Lankford”, quase foi contratado por uma gigante da saúde nos EUA. Sem malware, sem links duvidosos, sem erros de ortografia. Um currículo impecável e um processo seletivo que seguiu exatamente o roteiro… até que a segurança entrou em cena com um pouco mais de inteligência e desconfiança.

O novo ataque é “sem ataque”

A moda agora é o ataque sem malware. Tudo limpo. Nada que levante bandeiras vermelhas no antivírus. A ideia? Entrar na empresa de forma legítima, como funcionário, e de lá pra frente fazer o que for preciso: roubo de dados, sabotagem, espionagem industrial, ou simplesmente manter uma porta aberta para o Estado que banca a operação.

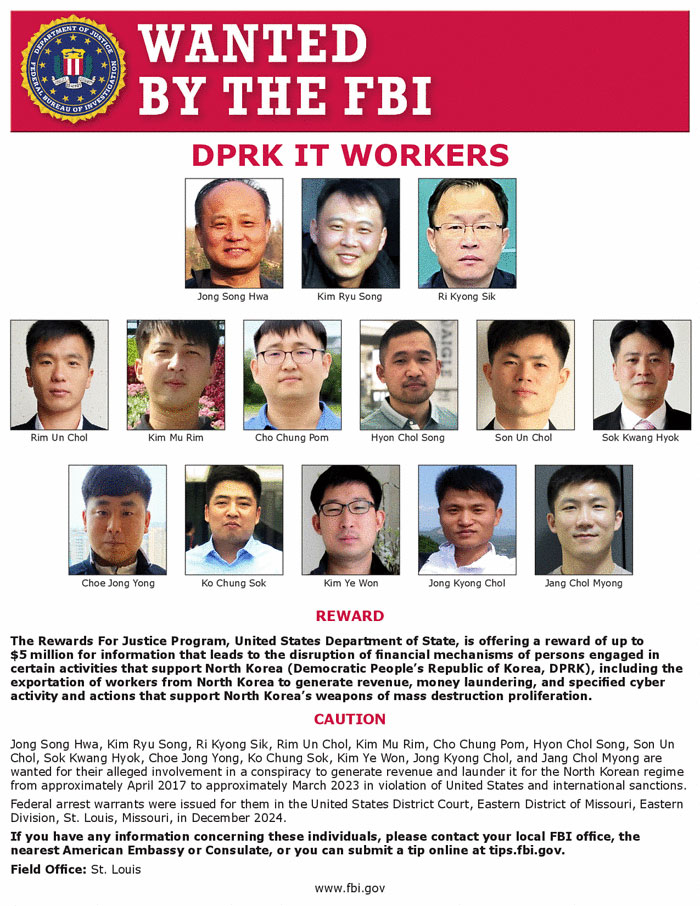

Quem descobriu o caso foi a Trellix, durante uma operação de threat hunting usando sua plataforma SecondSight e feeds de OSINT (inteligência de fonte aberta). Ao cruzar os dados de um candidato com um conjunto de 1.400 e-mails ligados a operativos norte-coreanos, um alerta acendeu.

Cronologia do golpe silencioso

Olha como tudo parecia absolutamente normal:

- 10 de julho de 2025: A empresa envia um teste de código para o candidato via CodeSignal.

- 16 de julho: “Kyle” devolve o teste, tudo nos conformes.

- 4 de agosto: Ele manda um e-mail educado perguntando sobre o andamento da vaga.

- Agosto: A equipe de segurança cruza o e-mail dele com uma base de indicadores da Coreia do Norte. BUM!

O cara estava quase lá. Só não entrou porque alguém resolveu cruzar uma base de e-mails suspeitos com as mensagens recebidas. Nada nos headers, nos links ou nos anexos indicava qualquer perigo. Tudo, absolutamente tudo, foi feito para parecer legítimo.

Por que isso é perigoso pra caramba?

Se um agente desse entra, você abre um portal direto para o financiamento de programas de armas, espionagem e infraestrutura cibernética do regime norte-coreano. E mais: corre o risco de violar sanções internacionais, contribuir (sem saber) com dinheiro para um governo inimigo e, claro, colocar sua própria operação em risco.

Em junho de 2025, o Departamento de Justiça dos EUA desmontou mais de 100 redes fraudulentas semelhantes. A maioria operava com o mesmo padrão: fingir ser freelancer ou profissional remoto, entrar, agir, sumir.

A defesa precisa mudar de lugar: do “depois” para o “antes”

Não dá mais pra confiar só em antivírus, nem em sistemas de detecção que esperam um clique malicioso. O jogo agora é inteligência proativa.

Quer se proteger? Começa aqui:

- Integre feeds de OSINT (como os e-mails ligados à Coreia do Norte) ao seu SIEM e à segurança de e-mail.

- Valide background de candidatos remotos com mais critério.

- Monitore comportamentos de contas novas com muita atenção.

- Crie regras automáticas de correlação que cruzem dados externos com eventos internos.

O verdadeiro perigo é quem parece normal

Esse caso mostra uma verdade que empresas ainda ignoram: os piores ataques não precisam de vírus. Precisam de confiança. Eles se disfarçam de rotina, de currículo bonito, de processo seletivo limpo. E se ninguém estiver prestando atenção, a porta vai abrir.

A Trellix acerta ao investir pesado em threat hunting e inteligência. Porque, no fim das contas, a batalha não é mais entre antivírus e malware. É entre quem caça e quem está se escondendo muito bem.