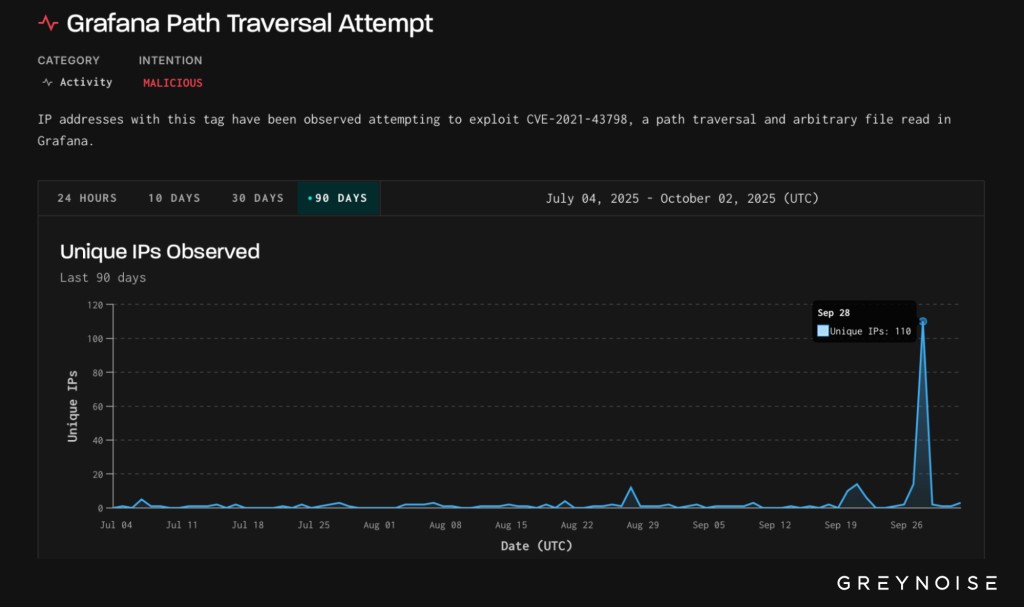

Caros leitores(a), pesquisadores da GreyNoise detectaram uma movimentação incomum: um surto coordenado de tentativas de exploração da vulnerabilidade CVE-2021-43798 no Grafana. Essa falha, conhecida desde 2021, permite a leitura arbitrária de arquivos em servidores expostos e, mesmo sendo antiga, segue sendo um alvo recorrente para cibercriminosos.

O ataque não foi pequeno. Em apenas um dia, 110 endereços IP únicos escanearam ativamente a rede global da GreyNoise em busca de instâncias vulneráveis do Grafana. Todos os IPs foram marcados como maliciosos.

Surto repentino e geograficamente concentrado

Após meses de inatividade, a vulnerabilidade voltou a ser explorada com força. O ataque teve como alvos principais três países: Estados Unidos, Eslováquia e Taiwan.

Dos 110 IPs detectados:

- 107 eram originários de Bangladesh.

- 2 da China.

- 1 da Alemanha.

A maioria dos endereços de Bangladesh mirou alvos nos EUA. Curiosamente, esses IPs surgiram na internet no mesmo dia em que os ataques ocorreram, o que levanta a suspeita de que foram criados especificamente para essa campanha.

A distribuição dos ataques seguiu uma proporção padronizada de 3:1:1 entre os países-alvo, independentemente da origem.

- IPs da China usaram o padrão 7:2:2 (EUA, Eslováquia, Taiwan).

- O único IP da Alemanha repetiu a mesma lógica 3:1:1.

- Os de Bangladesh seguiram quase à risca 100:1:1.

Indícios de campanha coordenada

Os ataques não foram apenas volumosos, mas também padronizados. Fingerprints de TCP e HTTP mostraram que, pelo menos, duas ferramentas distintas estavam sendo utilizadas para atingir os mesmos servidores.

A presença de infraestrutura homogênea, combinada com padrões de distribuição e ferramentas similares, aponta para uma campanha coordenada ou uso de um kit de exploração comum não ataques isolados.

Dois IPs da China chamaram ainda mais atenção:

- 60.186.152.35

- 122.231.163.197

Ambos pertencem à rede CHINANET-BACKBONE, apareceram somente no dia 28 e focaram exclusivamente em tentativas de path traversal no Grafana.

Por que voltar a explorar uma falha antiga?

Explorar brechas antigas é uma tática recorrente entre grupos maliciosos. A CVE-2021-43798 já havia sido documentada em campanhas de grande escala envolvendo SSRF (Server-Side Request Forgery) e como parte de fases de reconhecimento em ataques mais complexos.

Mesmo com novas falhas emergindo como a recente CVE-2025-6023 muitas organizações ainda negligenciam atualizações básicas, mantendo brechas antigas expostas. Isso transforma plataformas como o Grafana em alvos de alta prioridade.

O que as empresas devem fazer agora?

Diante dessa nova onda de ataques, especialistas recomendam ações imediatas:

- Bloquear todos os 110 IPs maliciosos identificados em 28 de setembro

- Verificar se todos os servidores Grafana estão atualizados contra a CVE-2021-43798

- Revisar os logs de acesso em busca de tentativas de path traversal

- Analisar requisições HTTP suspeitas que possam indicar exploração ativa

Certamente a exploração da CVE-2021-43798 mostra que vulnerabilidades antigas, quando negligenciadas, continuam sendo portas de entrada para ameaças modernas. Esses ataques coordenados reforçam a importância de manter os sistemas atualizados e de realizar monitoramento contínuo das exposições.

E você já conferiu se o seu Grafana está devidamente atualizado? Sua equipe monitora sinais de exploração em servidores aparentemente “seguros”?