Eu sempre digo que segurança não é discurso, é prática. E, ironicamente, quem vive vendendo vigilância de alto nível acabou tropeçando na própria sombra.

A empresa israelense Paragon Solutions conseguiu o feito quase artístico de expor o painel de controle do seu spyware Graphite em uma postagem no LinkedIn. Sim, LinkedIn. A rede social onde as pessoas celebram promoções e cursos de liderança.

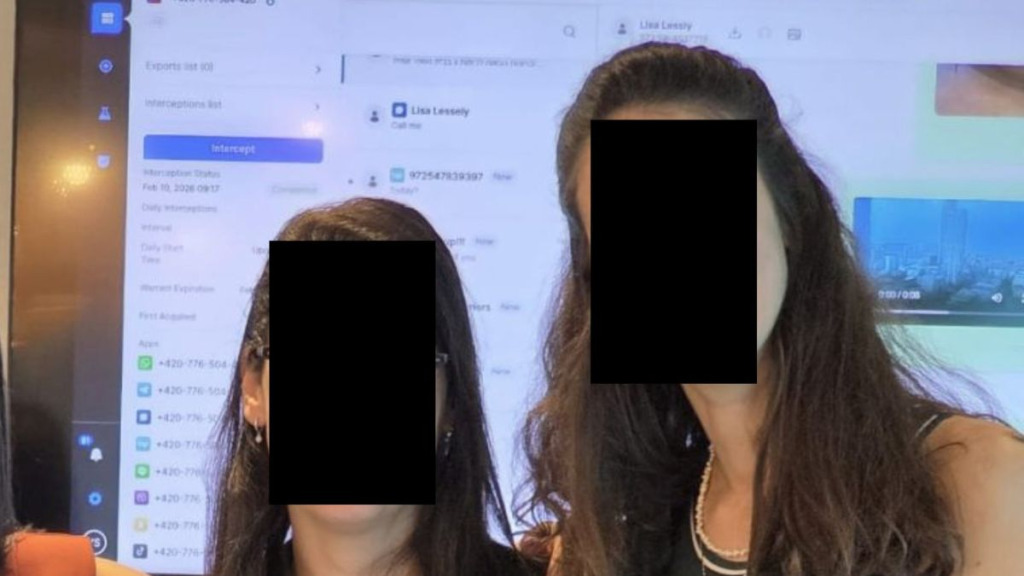

O episódio aconteceu em fevereiro de 2026, quando um executivo jurídico da empresa publicou uma imagem que, aparentemente, deveria ilustrar outra coisa.

O problema é que a captura mostrava o painel interno do Graphite em funcionamento. Não era um mockup genérico. Era o painel real. Com número de telefone, logs ativos de interceptação e interface de monitoramento.

Quem percebeu a pérola foi o pesquisador Jurre van Bergen. Depois disso, a internet fez o que sabe fazer melhor. Print, compartilhamento, análise coletiva e aquela avalanche de comentários que misturam espanto, ironia e indignação.

Quando o painel secreto vira vitrine pública

A imagem revelava um número de telefone da República Tcheca identificado como Valentina. Mostrava logs ativos de interceptação do dia anterior. Exibia também interfaces para monitoramento de aplicativos criptografados como o WhatsApp e o Signal, supostamente por meio de ataques zero click.

Zero click, para quem não está familiarizado, é aquele tipo de ataque que não exige nenhuma interação da vítima. Não precisa clicar em link, não precisa baixar arquivo, não precisa cair em phishing mal feito.

O software simplesmente encontra uma vulnerabilidade e entra. Silenciosamente. Elegante do ponto de vista técnico. Assustador do ponto de vista ético.

E aí vem a ironia que não dá para ignorar. Empresas que vendem soluções de infiltração invisível precisam ter obsessão por segurança operacional. OPSEC não é detalhe. É pilar. Quando um painel interno aparece numa rede social pública, o discurso de sofisticação começa a perder brilho.

Graphite, o spyware que queria ser o primo comportado

Fundada em 2019 em Israel, a Paragon posiciona o Graphite como uma alternativa mais limpa no mercado de spyware governamental. Um mercado onde o nome NSO Group e seu famoso Pegasus já viraram sinônimo de escândalo internacional.

A narrativa da Paragon sempre foi a de vender apenas para governos selecionados, com critérios éticos rigorosos. Entre os países apontados como clientes estariam Austrália, Canadá, Chipre, Dinamarca, Israel e Singapura.

Na teoria, tudo muito regulado. Na prática, as coisas nunca são tão simples.

O Graphite é classificado como mercenary spyware, aquele tipo de ferramenta que permite acesso remoto completo a celulares. Extração de mensagens, dados armazenados, comunicações ao vivo. Tudo isso mesmo quando o alvo usa aplicativos com criptografia de ponta a ponta. A promessa é eficiência invisível. O risco é abuso silencioso.

Quando jornalistas entram na equação

No início de 2025, o WhatsApp acusou a Paragon de ter explorado vulnerabilidades zero click para atingir cerca de 90 jornalistas e membros da sociedade civil. Entre os nomes citados estava o editor italiano Francesco Cancellato, do Fanpage.it. Quando jornalistas entram na lista de alvos, o debate deixa de ser técnico e vira político, jurídico e moral ao mesmo tempo.

O Citizen Lab associou o Graphite a infraestruturas em Israel e identificou artefatos forenses como BIGPRETZEL em dispositivos Android infectados. Não é teoria conspiratória de fórum obscuro. É análise técnica, com metodologia pública e rastreável.

No Canadá, especialmente em Ontário, grupos de direitos civis documentaram o uso do Graphite em contextos que levantaram alertas sobre vigilância de ativistas.

Na Itália e em outros países, contratos com empresas de spyware já provocaram reações públicas intensas quando surgiram indícios de monitoramento de críticos do governo. A grande pergunta nunca é se a tecnologia funciona. É quem controla o botão.

A falha que revela mais do que um descuido

O vazamento do painel no LinkedIn foi rapidamente apagado. Mas, como todo profissional de segurança sabe, a internet tem memória fotográfica. A imagem já havia circulado, sido analisada e arquivada. O dano reputacional não desaparece com o botão delete.

Esse episódio escancara algo que eu repito há anos para equipes de tecnologia e segurança: não existe ferramenta sofisticada o suficiente para compensar cultura negligente. Você pode investir milhões em exploits zero click, infraestrutura distribuída e técnicas avançadas de evasão. Se a governança falha, o castelo desmorona por dentro.

Empresas de spyware operam em um ambiente de extrema sensibilidade. Cada detalhe importa. Cada publicação pública deve passar por camadas de revisão. Não é paranoia. É sobrevivência.

Quando uma empresa que vende intrusão invisível comete um erro visível, ela entrega munição para críticos, organizações de direitos humanos e concorrentes. E, mais importante, enfraquece a própria narrativa de responsabilidade.

Tecnologia, poder e responsabilidade

Eu acompanho o mercado de segurança cibernética há anos e já vi ferramentas brilhantes serem usadas de forma questionável. Também já vi empresas bem intencionadas perderem credibilidade por descuidos que poderiam ter sido evitados com processos básicos.

O caso da Paragon não é apenas uma anedota irônica. Ele expõe a tensão constante entre segurança nacional, vigilância legítima e direitos civis. Governos defendem que precisam dessas ferramentas para combater crime organizado e terrorismo. Críticos alertam para o risco de abuso contra jornalistas, ativistas e opositores.

Entre esses dois polos, está a tecnologia. Fria, eficiente, indiferente à ética. Quem decide o rumo são as pessoas.

E quando as pessoas falham, como nesse post no LinkedIn, o verniz da sofisticação racha. A tal falha épica de OPSEC vira símbolo de algo maior: a dificuldade de manter coerência entre discurso e prática em um setor que depende, acima de tudo, de confiança.

No fim das contas, o episódio serve como lembrete para qualquer empresa de tecnologia. Segurança não é marketing. Não é slogan. É disciplina diária e silenciosa. É revisar imagem antes de publicar. É questionar se aquele print deveria mesmo sair do ambiente interno.

A Paragon ainda se apresenta como fornecedora ética e criteriosa. Mas cada incidente como esse corrói um pouco dessa narrativa. E, no mundo da segurança digital, reputação é ativo tão sensível quanto qualquer vulnerabilidade zero click.