Pesquisadores de segurança da Sucuri alertam para uma nova campanha direcionada a sites baseados em WordPress, onde criminosos digitais têm modificado arquivos de tema para injetar código PHP malicioso. O objetivo caros leitores(a): transformar sites legítimos em distribuidores de anúncios indesejados, redirecionamentos e malware tudo de forma invisível para administradores e usuários.

A técnica utilizada é sutil, mas altamente eficaz. O código malicioso é adicionado discretamente ao arquivo functions.php do tema ativo. Essa pequena modificação permite que o servidor busque e execute JavaScript malicioso hospedado em domínios controlados pelos invasores, sem deixar rastros visíveis.

Como o ataque foi descoberto

O caso veio à tona quando o proprietário de um site notou a execução de scripts JavaScript desconhecidos em suas páginas. Uma investigação inicial revelou uma simples tag de script apontando para o domínio porsasystem.com.

Ao pesquisar o domínio em plataformas como PublicWWW, descobriu-se que o mesmo código estava presente em pelo menos 17 outros sites WordPress, indicando uma operação de larga escala.

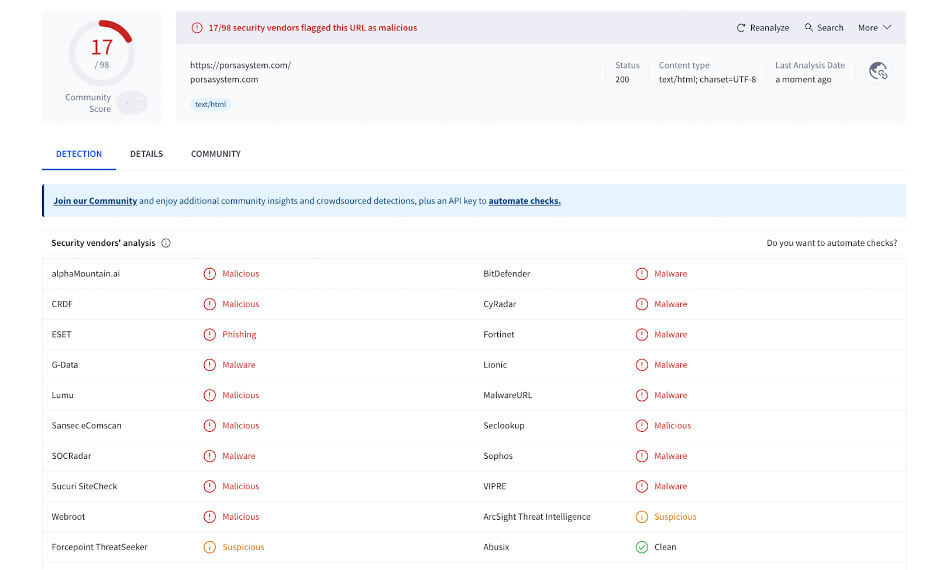

Uma análise mais profunda com o VirusTotal confirmou a gravidade: 17 fornecedores de segurança já haviam sinalizado o domínio como distribuidor de conteúdo malicioso.

O JavaScript malicioso injetava anúncios e realizava redirecionamentos usando técnicas de cloaking, dificultando sua detecção e remoção. Como não havia sintomas visíveis páginas alteradas, travamentos ou falhas de login os invasores conseguiram permanecer indetectáveis por semanas.

Anatomia da injeção PHP

Uma auditoria completa do sistema revelou o ponto de entrada, um pequeno trecho de código adicionado ao final do arquivo functions.php do tema ativo.

À primeira vista, o código parecia legítimo, uma simples função para carregar scripts via wp_enqueue_script(). Mas a análise revelou que ele montava dinamicamente uma URL remota e utilizava wp_remote_get() para buscar e injetar JavaScript diretamente no rodapé do site.

O ciclo de infecção funciona assim:

- A função maliciosa registra e carrega um script “inocente”, que contém o payload.

- A cada carregamento da página, o servidor envia uma requisição HTTP para o domínio do invasor.

- O script recuperado pode variar desde campanhas publicitárias até redirecionamentos para páginas de phishing ou downloads perigosos.

- O código é mascarado com nomes genéricos e ausência de comentários, tornando-se indistinguível de funções legítimas do tema.

Como administradores raramente verificam manualmente os arquivos de tema, a modificação passa despercebida, permitindo que o ataque se mantenha ativo mesmo após atualizações.

Como se proteger dessa ameaça

Com a popularidade do WordPress, ataques como esse estão se tornando cada vez mais comuns. Felizmente, existem medidas eficazes para prevenir e detectar esse tipo de injeção:

1. Monitoramento de integridade dos arquivos

Implemente varreduras automáticas que comparem arquivos do sistema com versões originais. Ferramentas como Wordfence e Sucuri alertam sobre qualquer modificação não autorizada.

2. Princípio do menor privilégio

Restrinja o acesso de escrita a diretórios sensíveis, especialmente aos arquivos de tema. Apenas usuários de confiança devem ter permissão de modificação, e credenciais de FTP/SSH devem ser seguras e limitadas.

3. Fluxo de atualização seguro

Mantenha o core do WordPress, temas e plugins sempre atualizados. Muitas infecções ocorrem por meio de vulnerabilidades conhecidas em versões desatualizadas. Faça backups regulares antes de atualizar, garantindo uma recuperação rápida em caso de comprometimento.

4. Revisões manuais de código

Periodicamente, revise o código de temas e plugins personalizados. Atenção especial a funções que incluem ou carregam scripts externos. Qualquer referência a domínios desconhecidos é um alerta vermelho.

5. Firewall e monitoramento ativo

Implemente um Web Application Firewall (WAF) para bloquear requisições suspeitas e impedir que scripts maliciosos sejam carregados. Combine isso com monitoramento em tempo real para detectar tráfego anômalo.

Como proteger o Wordpress de ataques

As injeções de PHP silenciosas representam uma das formas mais discretas e perigosas de ataque a sites WordPress. Elas exploram a confiança dos administradores e a falta de monitoramento ativo, permitindo que criminosos controlem o conteúdo servido aos visitantes sem levantar suspeitas.

Certamente a melhor defesa é a vigilância contínua, monitoramento de integridade, revisão de permissões e boas práticas de atualização. Um WordPress bem cuidado deixa de ser um alvo fácil e se torna um ambiente resistente às ameaças mais sutis da web.