Existe uma diferença brutal entre gostar de tecnologia e querer recrutar gente capaz de quebrar códigos no nível da NSA. Uma coisa é montar um laboratório de inovação, outra é escrever, preto no branco, “find me the top hacker codebreaker, nsa type”. Jeffrey Epstein escolheu a segunda opção. E não foi metáfora. Foi literal.

Os documentos judiciais recentemente divulgados mostram que o interesse dele por hackers de elite não era conversa de bar. Era estratégia. Era busca ativa. Era insistente.

E quando você junta os e mails, as referências à DEFCON, as menções a zero day exploits e a ideia de aplicar técnicas da NSA em biologia e atividade cerebral, a história deixa de parecer excentricidade tecnológica e começa a soar como algo muito mais ambicioso. Ou mais inquietante.

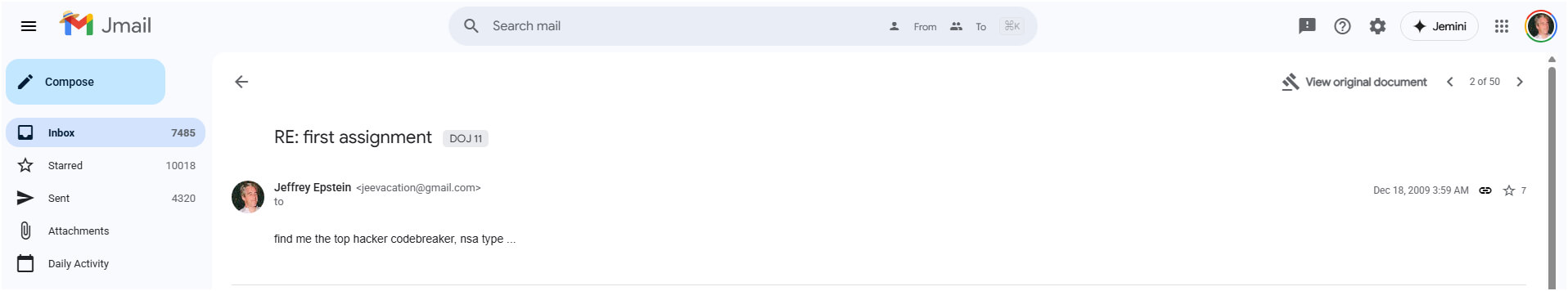

O primeiro pedido: “find me the top hacker codebreaker, nsa type”

Em um e mail datado de 18 de dezembro de 2009, Jeffrey Epstein escreve de forma direta: “find me the top hacker codebreaker, nsa type…” .

Sem rodeios. Sem contexto filosófico. Sem floreio. Ele não pede um desenvolvedor talentoso. Não pede um pesquisador acadêmico. Não pede um especialista em criptografia aplicada. Ele pede um hacker codebreaker do tipo NSA.

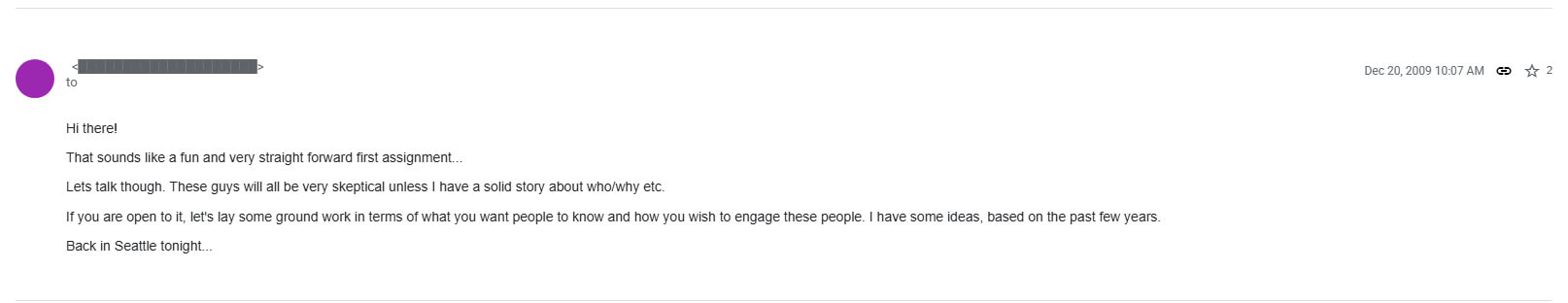

Na resposta, o interlocutor demonstra preocupação com questões burocráticas e até fiscais, mencionando o cuidado com o enquadramento como missão filantrópica e a questão de pagamento pelo “lost hacking time” . Isso sugere que não se tratava de um brainstorm informal. Havia tentativa real de estruturar algo.

E aqui começa a pergunta incômoda, qual era exatamente o projeto? O que ele planejava fazer?

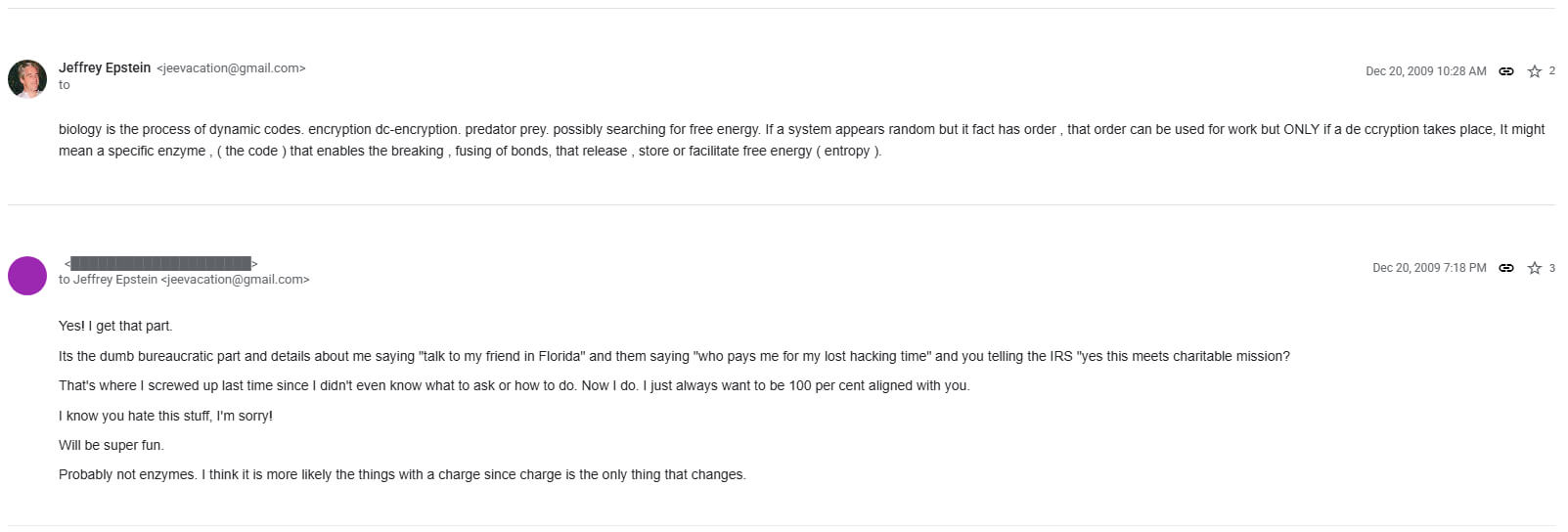

Biologia como criptografia

Dias depois, em 20 de dezembro de 2009, Epstein escreve algo que revela sua linha de raciocínio: “biology is the process of dynamic codes. encryption de encryption” .

Ele compara biologia a códigos dinâmicos, fala em criptografia e descriptografia, em sistemas aparentemente aleatórios que possuem ordem interna utilizável para trabalho.

Essa visão não é absurda do ponto de vista conceitual. Genética realmente pode ser entendida como sistema de informação. Proteínas seguem padrões. Sinais celulares têm lógica.

Mas quando você conecta isso ao pedido explícito por um codebreaker da NSA, o tom muda.

Já não é só metáfora científica. É intenção de aplicar técnicas de inteligência de sinais a sistemas biológicos.

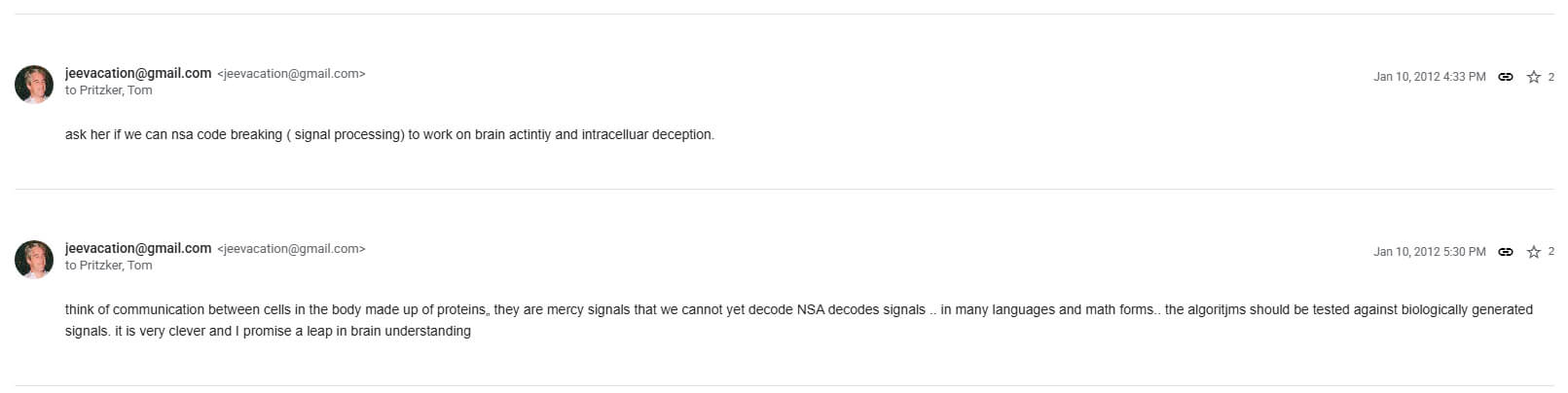

NSA aplicada ao cérebro

O salto fica ainda mais claro em janeiro de 2012. Em um e mail para Tom Pritzker, Epstein escreve: “ask her if we can nsa code breaking (signal processing) to work on brain actintiy and intracelluar deception.” .

Ele está literalmente propondo usar técnicas de quebra de código da NSA para analisar atividade cerebral e o que chama de “intracellular deception”. Não é linguagem casual. É direcionamento.

No mesmo conjunto de mensagens, ele desenvolve a ideia de aplicar algoritmos e supercomputadores, mencionando wavelet analysis e elliptical logarithms para decifrar sinais biológicos, inclusive identificar qual rosto não pertence à multidão e qual célula sofreu metástase .

Aqui temos três camadas no mínimo intrigantes

Primeiro, reconhecimento explícito de que a NSA é referência em matemática e processamento de sinais. Segundo, a tentativa de transpor essa expertise para biologia e neurociência.

Terceiro, o desejo de conectar isso a contatos ligados a DARPA e IARPA. Isso não é teoria da conspiração. Está escrito, uma evidência clara dos objetivos dele.

DEFCON, Black Hat e “20k strong”

Avançando para 2018, o tom fica ainda mais revelador. Em troca de e mails com Steve Bannon, Epstein fala sobre a quantidade de hackers que se reúnem no mesmo lugar, compartilhando ideias sobre hacking de exchanges de cripto, urnas eletrônicas, registros médicos, carteiras digitais e ataques de negação de serviço. Ele envia links para DEFCON e Black Hat .

Quem conhece segurança cibernética sabe: DEFCON não é um clube secreto. É uma das maiores conferências de hacking do mundo. Black Hat é um dos principais eventos de segurança ofensiva e defensiva.

Mas a forma como ele descreve o grupo chama atenção. Ele fala em “the most dangerous force in todays society. BY FAR!!!”.

E menciona explicitamente o mercado de zero day exploits, descrevendo como “hacks that can be bought, and have never (zero day) been used” .

Ou seja, ele não está falando como um curioso. Está falando como alguém que entende o ecossistema de vulnerabilidades, exploração e inteligência. A pergunta inevitável…

Então o que Jeffrey Epstein queria com hackers do calibre da NSA?

As fontes jornalísticas apontam que ele buscava codebreakers de elite e cientistas com perfil matemático avançado. Os e mails reforçam isso com provas documentais. Sendo assim há três hipóteses plausíveis, com base no que está escrito.

A primeira é que ele genuinamente queria aplicar modelos matemáticos avançados à biologia e neurociência, tentando criar uma ponte entre criptografia e sistemas vivos.

A segunda é que ele via a comunidade hacker como uma força estratégica, capaz de influenciar ou desestabilizar sistemas críticos, algo que ele próprio descreve como mais poderoso do que forças militares tradicionais .

A terceira é que ele buscava acesso a redes de alto nível técnico, onde conhecimento sobre vulnerabilidades, zero day e engenharia reversa circula com naturalidade. Nenhuma dessas hipóteses é confortável.

O padrão comportamental de Jeffrey Epstein

Há algo consistente nesses documentos. Epstein não fala de tecnologia como hobby. Ele fala como alguém que enxerga poder em matemática aplicada.

Ele menciona Kepler como exemplo de algoritmo simples que explica movimentos planetários. Ele fala em algoritmos capazes de identificar o “rosto que não pertence na multidão”.

Essa linguagem mistura ciência legítima com uma visão quase estratégica de detecção, identificação e quebra de padrões. Se você trabalha com segurança cibernética, sabe que quem domina padrões domina sistemas. E quem domina sistemas, domina estruturas.

O contexto importa dos e-mails importa

É importante deixar claro: os e mails não provam que ele contratou a alguém vinculado à NSA, nem que executou projetos clandestinos de ciberataque. O que eles provam é interesse. Interesse explícito, reiterado e documentado em:

- Contratar hackers do nível da NSA

- Aplicar técnicas de codebreaking a cérebro e biologia

- Discutir zero day exploits como ativo negociável

A tecnologia como instrumento de poder

Sempre digo que tecnologia é neutra até alguém decidir usá la. Criptografia pode proteger ativistas. Pode também blindar crimes. Inteligência de sinais pode salvar vidas. Pode também monitorar populações.

O que esses documentos revelam é que Epstein entendia, ou pelo menos intuía, que o verdadeiro poder do século XXI não está apenas em capital financeiro. Está em informação. Está em matemática. Está em quem consegue decifrar o que parece ruído.

E aí eu te faço uma pergunta: se alguém com recursos quase ilimitados decide que quer os melhores codebreakers do mundo ao seu lado, você acredita que isso é apenas curiosidade científica? Bom no caso dele sabemos das atrocidades cometidas e certamente não era para o “bem da humanidade”.

Todos esses e-mails relacionados ao caso de Jeffrey Epstein podem ser acessados facilmente através da plataforma Jmail. Uma plataforma criada para emular em uma interface do “Gmail” com todos os e-mails, calendário e fotos que foram divulgados em documentos recentes pelo Departamento de Justiça do Estados Unidos. Vale lembrar que não é uma plataforma oficial do governo.