Um ataque de ransomware de alta complexidade, atribuído a um grupo até então desconhecido chamado DarkBit, atingiu a infraestrutura VMware ESXi de uma grande organização, criptografando arquivos de máquinas virtuais e acendendo o alerta para possíveis conexões com ciberataques patrocinados por estados.

O incidente ocorreu logo após 28 de janeiro de 2023, período marcado por tensões geopolíticas. Dias antes, instalações iranianas, incluindo uma fábrica de munições em Isfahan e uma refinaria em Tabriz, foram alvo de ataques com drones. A coincidência temporal e o comportamento do grupo levantaram suspeitas de que não se tratava de um crime comum, mas de uma ação possivelmente ligada a interesses estatais.

A vítima, que operava mais de 30 departamentos sem um controle centralizado robusto, teve estações de trabalho e diversos servidores ESXi criptografados. Os invasores focaram exclusivamente na infraestrutura de virtualização VMware, onde estão concentrados dados e aplicações críticas, maximizando o impacto do ataque.

Anatomia do ataque

Pesquisadores identificaram como principal ferramenta maliciosa o arquivo “esxi.darkbit”, um executável C++ de 1,5 MB criado especificamente para atacar servidores VMware ESXi.

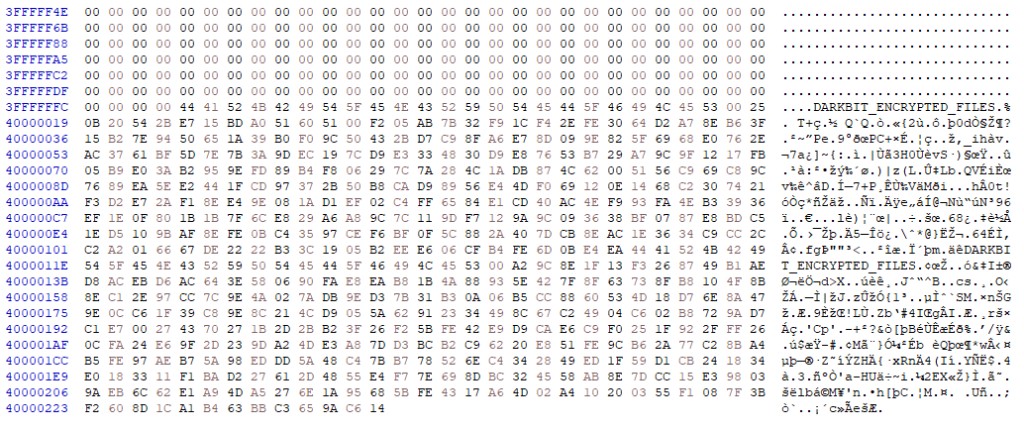

O ransomware usa a biblioteca Crypto++, aplicando AES-128-CBC para criptografia e RSA-2048 para proteger as chaves. Antes de iniciar o processo, o malware derruba todas as máquinas virtuais via comandos nativos do ESXi, criando múltiplos processos para criptografar arquivos de forma simultânea.

Entre os alvos estão os arquivos VMDK e outros formatos críticos do VMware, que recebem a extensão “.DARKBIT”. Para acelerar o processo, o ransomware adota criptografia por blocos, que inutiliza os arquivos sem precisar criptografá-los por completo.

Comportamento incomum

Diferente de grupos que visam apenas lucro, o DarkBit ignorou todas as tentativas de contato, seja por vítimas ou pesquisadores, e optou por lançar uma campanha de influência online. Esse comportamento reforça a hipótese de objetivos como espionagem ou sabotagem, em vez de extorsão financeira.

Durante a análise, especialistas descobriram falhas importantes na geração de números aleatórios usada para criar as chaves de criptografia. O ransomware utilizava valores previsíveis IDs de processo, timestamps e endereços de pilha resultando em um espaço de chaves limitado a cerca de 2^39 possibilidades.

Esse erro abre uma rara oportunidade: a possibilidade de quebrar a criptografia via ataque de força bruta, evitando o pagamento de resgates.

O ataque DarkBit mostra como infraestruturas de virtualização corporativa se tornaram alvos de alto valor e como conflitos geopolíticos podem se refletir diretamente no ciberespaço. A segurança de ambientes VMware ESXi, muitas vezes negligenciada em prol de camadas mais visíveis da rede, agora precisa estar no topo das prioridades de defesa.