A rede de cibercriminosos de língua inglesa conhecida como “The Com” deixou de ser um nicho oculto e se transformou num sofisticado ecossistema profissional de serviços ilícitos, responsável por alguns dos ciberataques mais disruptivos do mundo.

Ao longo da última década, esse coletivo descentralizado evoluiu de fóruns de troca de “OG usernames” para uma cadeia criminosa completa que ataca corporações multinacionais, governos, infraestrutura crítica e investidores de varejo.

Da troca de nomes à economia criminosa organizada

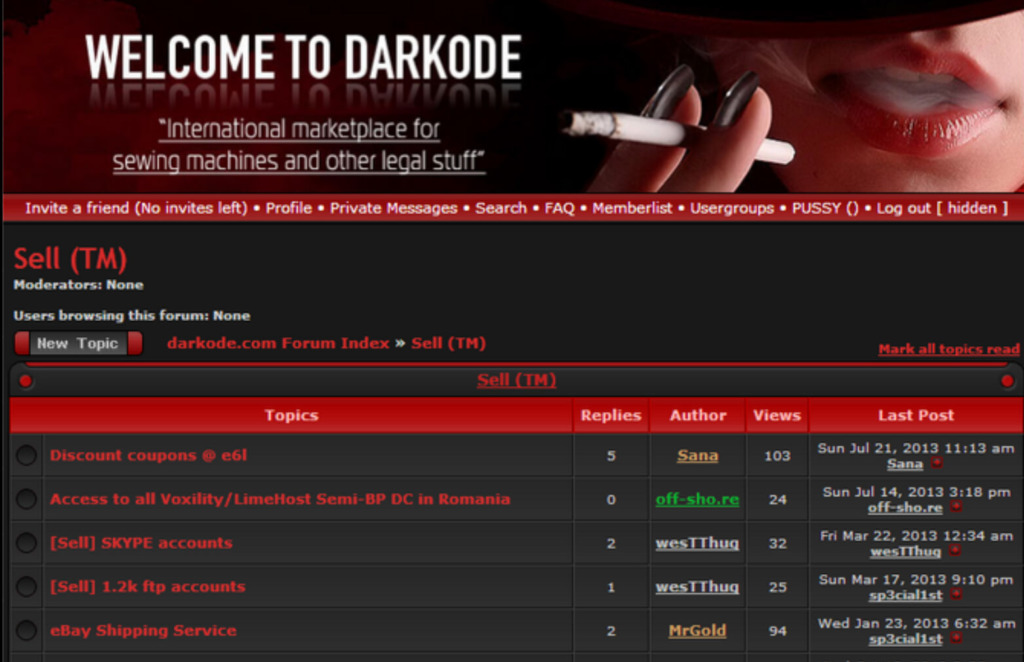

Nos fóruns como RaidForums e OGUsers, no início dos anos 2010, integrantes da cena de hackers trocavam apelidos valorizados e cultivavam reputações entre pares mas ali germinavam também as técnicas de engenharia social e manipulação que mais tarde definiriam o perfil do The Com.

A mudança decisiva ocorreu após ações das forças de segurança: o que era desorganizado migrou para algo que une traders de reputação e hackers especializados em violações, resultando numa nova geração de cibercriminosos adaptáveis e orientados pela notoriedade.

Um modelo multifacetado de crime digital

Hoje, o The Com opera como uma economia criminosa: vazamentos de dados em larga escala, campanhas de extorsão, ataques de troca de SIM (SIM‑swapping), operações com ransomware, roubo de criptomoedas, fraudes financeiras e “rug pulls” fazem parte de seu portfólio.

Grupos como Scattered Spider (também identificado como UNC 3944), ShinyHunters e Lapsus$ estão entre os atores que operam neste ecossistema, oferecendo habilidades técnicas e especializadas através de uma cadeia subterrânea que abstrai a complexidade e facilita a entrada de novos participantes.

O domínio da engenharia social e do perímetro humano

O sucesso operacional do The Com se apoia numa vulnerabilidade persistente: o fator humano. A engenharia social é o vetor de ataque principal seja através de “callers” do OGUsers, manipulação de equipes de TI como vimos no Lapsus$, ou ataques iniciados em quartos de hotel.

Essas redes entenderam que funcionários e help desk são o elo mais fraco na segurança corporativa. Outro grande alvo é a autenticação via SMS‑MFA. A técnica de SIM‑swapping, que ganhou força nos fóruns OGUsers, permite que invasores burlem proteções tradicionais e acessem contas empresariais ou carteiras de criptomoeda.

Resiliência e descentralização o diferencial

Diferente de modelos criminais anteriores, The Com é altamente resiliente. Takedowns de fóruns como RaidForums fragmentaram a rede, mas não a eliminaram: os atores migraram para plataformas de mensagens criptografadas, canais privados no Telegram e servidores fechados no Discord.

Essa estrutura distribuída torna a coleta de inteligência e a intervenção extremamente complexas para autoridades.

Para organizações que tratam de proteção de dados, esse fenômeno exige revisão profunda da postura de segurança: não basta proteger perímetros, é necessário assegurar que os pontos humanos, a cadeia de acesso às credenciais e a cultura de segurança estejam afinadas.

A ascensão de redes como The Com mostra que o crime cibernético se transformou numa economia especializada, com motivadores que vão além do dinheiro como reputação, poder e violência simbólica.