Uma nova campanha de malware vem chamando a atenção de pesquisadores de segurança digital: trata-se do SORVEPOTEL, uma ameaça que tem como principal vetor de infecção mensagens enviadas via WhatsApp. Com foco no Brasil, o malware já comprometeu centenas de dispositivos, com destaque para setores públicos e empresariais.

Ao contrário de ameaças tradicionais que visam roubo de dados ou extorsão por meio de ransomware, o SORVEPOTEL foi desenvolvido para se espalhar rapidamente, aproveitando-se da confiança nas redes sociais e da automação.

Segundo dados da Trend Micro, das 477 infecções detectadas, 457 ocorreram no Brasil. O foco maior da campanha está em organizações governamentais e de serviços públicos, mas setores como manufatura, tecnologia, educação e construção também foram afetados.

Como funciona o ataque

O ataque começa com uma mensagem no WhatsApp vinda de um contato já comprometido, geralmente alguém próximo da vítima, como um colega de trabalho ou amigo. A mensagem, traz um arquivo ZIP com nomes que simulam documentos legítimos, como “RES-20250930_112057.zip” ou “ORCAMENTO_114418.zip”, acompanhados de instruções como “baixa o zip no PC e abre”.

Além do WhatsApp, também há indícios de que e-mails estão sendo usados como vetor secundário. As mensagens de e-mail seguem a mesma lógica, trazendo anexos ZIP com nomes similares e remetentes aparentemente confiáveis, como “Documento de Rafael B”.

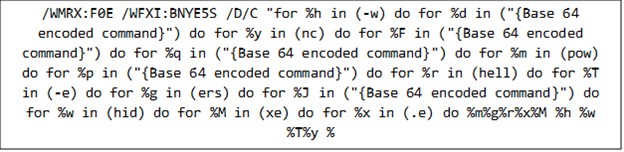

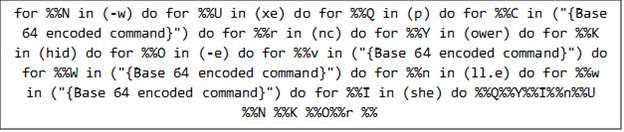

Dentro do arquivo ZIP, há um atalho do Windows com extensão .LNK. Quando clicado, esse atalho executa um script via PowerShell ou linha de comando, que por sua vez baixa o malware principal a partir de domínios controlados pelos atacantes.

Domínios utilizados e táticas de evasão

Os domínios utilizados para hospedar o malware têm nomes semelhantes a expressões inofensivas, como “sorvetenopoate[.]com” e “sorvetenopotel[.]com”, remetendo à expressão “sorvete no pote”. Isso ajuda a enganar sistemas automatizados e o próprio usuário final.

Esses domínios atuam como APIs para distribuir os componentes maliciosos, permitindo que o malware passe despercebido por soluções antivírus básicas.

Persistência no sistema

Uma vez baixado, o malware instala um script em lote (.BAT) no diretório de inicialização do Windows, garantindo que seja executado a cada reinicialização.

Esse script então monta um comando PowerShell ofuscado, com parâmetros codificados em Base64, que é executado em segundo plano. Após decodificado, ele se conecta a servidores de comando e controle (C&C), baixando novos componentes diretamente na memória, sem gravar no disco, dificultando a detecção por ferramentas forenses.

A comunicação com os servidores de C&C é constante, o que permite aos operadores do malware enviar novas instruções ou atualizar os módulos utilizados na campanha.

Autopropagação via WhatsApp Web

Certamente um dos aspectos mais preocupantes do SORVEPOTEL é sua capacidade de detectar sessões ativas do WhatsApp Web nos dispositivos infectados. Quando identifica uma sessão autenticada, o malware automaticamente reencaminha o mesmo arquivo ZIP malicioso para todos os contatos e grupos do usuário.

Esse recurso de autopropagação tem gerado um crescimento exponencial das infecções. Em muitos casos, os usuários afetados acabam tendo suas contas suspensas ou banidas pelo WhatsApp, por violação dos termos de uso da plataforma.

Obfuscação e infraestrutura adicional

Além da codificação dos comandos e uso de domínios camuflados, os atacantes empregam uma infraestrutura paralela, como o domínio “cliente[.]rte[.]com[.]br”, que também tem sido usado para disseminar o malware.

Isso com certeza demonstra que os operadores da campanha estão adaptando constantemente suas táticas e explorando novos canais.

Medidas de mitigação e prevenção

Caros leitores(a) a campanha do SORVEPOTEL mostra como plataformas populares de comunicação podem ser usadas como vetores eficientes para disseminação de ameaças.

A combinação de engenharia social com scripts automatizados reforça a necessidade de medidas de segurança mais robustas, especialmente em ambientes corporativos e governamentais.

Entre as recomendações de mitigação estão:

- Bloquear a execução automática de arquivos .LNK sempre que possível

- Implementar soluções de proteção contra phishing e malwares baseados em script

- Monitorar acessos ao WhatsApp Web em estações de trabalho

- Treinar os usuários para identificar mensagens suspeitas, mesmo que venham de contatos conhecidos

Outro ponto é que, apesar do foco atual da campanha estar na disseminação em massa e bloqueio de contas, é importante lembrar que campanhas semelhantes no Brasil evoluíram no passado para ataques que visavam diretamente dados financeiros.

A Trend Micro continua monitorando o avanço do SORVEPOTEL e recomenda a atualização constante das soluções de segurança, o uso do princípio do menor privilégio e a vigilância contínua diante de novas técnicas que exploram plataformas de comunicação.