A SonicWall confirmou o vazamento de backups de configuração de seus firewalls. O risco é claro: acessos indevidos, senhas expostas e vulnerabilidades abertas.

Em resposta, a empresa recomenda três ações essenciais. Elas devem ser feitas em ordem: contenção, remediação e monitoramento. Se sua empresa usa produtos da SonicWall, certamente este é o momento de agir.

Passo 1: Contenção – impedir novos acessos

Antes de qualquer ajuste interno, é essencial bloquear todas as portas de entrada externas.

Desative os acessos de gerenciamento via WAN

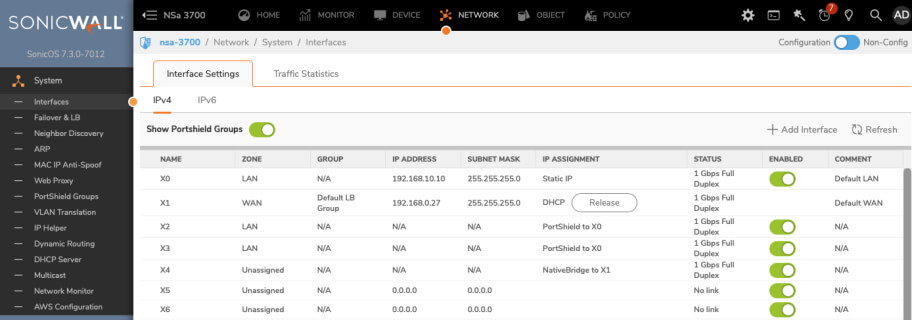

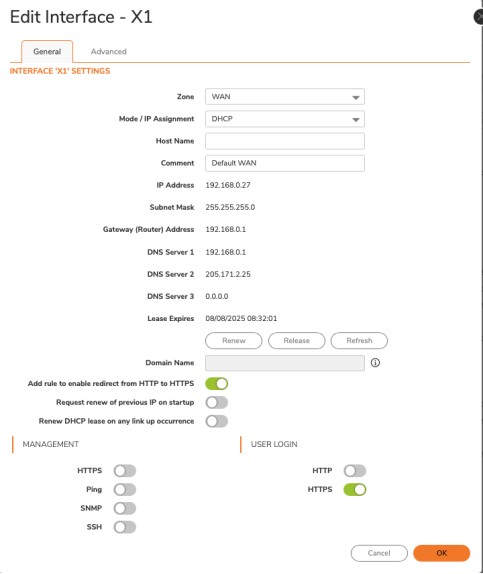

Vá até Network > System > Interfaces. Edite cada interface WAN e desative os serviços de HTTP, HTTPS e SSH. Se não for possível desligar tudo, limite o acesso a endereços IP confiáveis.

Desligue os serviços VPN na interface pública

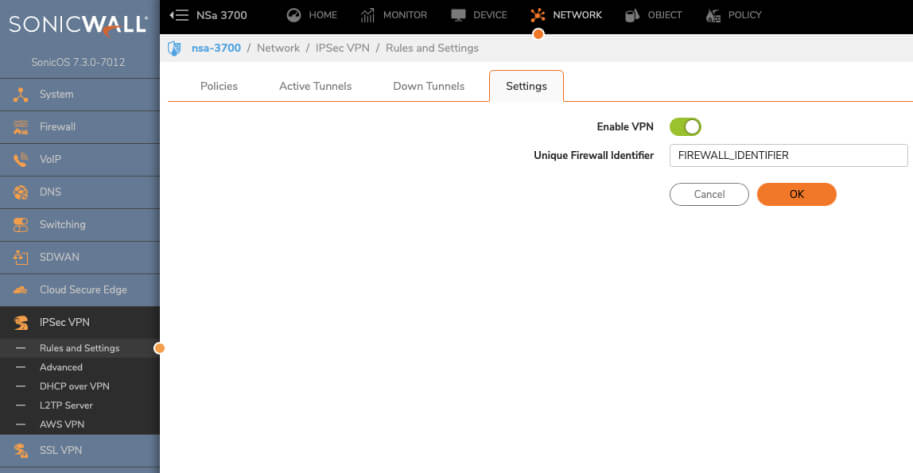

Em Network > SSL VPN > Server Settings e Network > IPsec VPN > Rules and Settings, desative as conexões na zona WAN. Isso evita que o atacante volte a acessar o sistema mesmo após a troca de senhas.

Bloqueie o tráfego da WAN para dentro da rede

Acesse Policy > Rules and Policies > Access Rules. Identifique regras que permitem tráfego da WAN para hosts internos. Desative ou restrinja ao máximo.

Essas ações limitam o uso do backup vazado enquanto você redefine credenciais.

Passo 2: Remediação – redefinir tudo que pode ter vazado

Com os acessos bloqueados, é hora de trocar tudo que pode estar comprometido.

Altere a senha de administrador

Acesse System > Administration e defina uma nova senha. Use uma combinação forte e evite reutilizar senhas antigas.

Regere certificados e chaves de VPN

Em SSL VPN Settings e IPsec VPN Settings, crie novos certificados e pre-shared keys.

Atualize segredos de autenticação

Troque as credenciais de LDAP, RADIUS, DNS dinâmico e autenticação wireless. Essas informações ficam salvas no firewall e podem ter sido expostas.

Reconfigure autenticação com TOTP

Se você usa códigos temporários para autenticação, desvincule e vincule novamente os dispositivos. Isso garante que apenas os novos códigos funcionem.

Revise o GMS (Global Management System)

Verifique se as restrições não bloquearam o acesso do GMS. Ajuste as políticas para garantir a continuidade da gestão.

Passo 3: Monitoramento – fique atento aos sinais

Depois das mudanças, mantenha o sistema sob vigilância constante.

Ative logs em tempo real

Monitore eventos como falhas de login, alterações de configuração e conexões VPN incomuns.

Configure alertas automáticos

Programe o sistema para avisar sobre atividades suspeitas. Por exemplo, múltiplas falhas de login ou novos serviços ativados na WAN.

Use uma plataforma SIEM

Conecte os logs a uma solução SIEM. Isso amplia sua capacidade de detectar comportamentos maliciosos.

Mantenha esse monitoramento ativo por pelo menos 30 dias. Só interrompa após verificar que tudo está seguro novamente.

Vazamento SonicWall

O vazamento de backups de configuração da SonicWall é um alerta para todas as empresas que usam a solução. A resposta precisa ser rápida, técnica e bem executada. Aplique as três etapas indicadas. Elas reduzem riscos e evitam acessos indevidos.

Você já verificou se sua infraestrutura trata backups com o nível de segurança que eles realmente exigem? Confira a publicação oficial da SonicWall.