Nem sempre é preciso invadir um navio para paralisar uma frota inteira. O grupo hacker Lab-Dookhtegan provou isso ao comprometer 116 embarcações iranianas sem sair do lugar, atacando o elo mais vulnerável: o provedor de comunicação por satélite.

As vítimas foram duas gigantes sancionadas do setor naval do Irã: a National Iranian Tanker Company (NITC) e a Islamic Republic of Iran Shipping Lines (IRISL). Juntas, elas operam 64 embarcações, sendo 39 petroleiros e 25 cargueiros. Mas o alvo do ataque não foi o navio em si, e sim o Fanava Group, provedor responsável pela infraestrutura de comunicação embarcada.

Onde estava a brecha?

O grupo Lab-Dookhtegan obteve acesso root em terminais Linux rodando versões antigas do iDirect (kernel 2.6.35), cheios de falhas conhecidas e sem correção, incluindo vulnerabilidades de execução remota e escalonamento de privilégios.

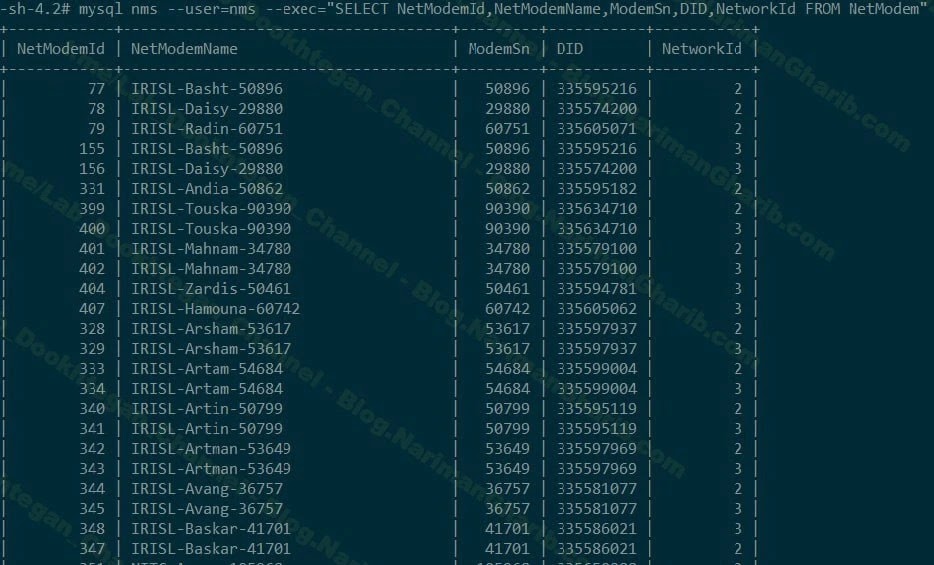

Além disso, foram extraídas bases de dados MySQL inteiras, revelando o mapeamento completo da rede marítima iraniana. Dados técnicos incluíam:

- Números de série de modems

- IDs de rede

- Configurações específicas de navios como Touska, Mahnam e Zardis

Com esse blueprint em mãos, os hackers atacaram diretamente o software Falcon, responsável por manter a comunicação por satélite. Resultado: corte total no recebimento de e-mails, dados climáticos e comunicação com portos.

Sabotagem prolongada e destrutiva

As evidências apontam para acesso contínuo desde março de 2025, com registros de alertas e notificações de falha (“Node Down”) surgindo em maio e junho.

Mas foi só em agosto que o grupo ativou seu plano final, um ataque estilo wiper, com execução de comandos destrutivos como:

dd if=/dev/zero of=/dev/mmcblk0p1 bs=1MEsse comando sobrescreveu os setores de armazenamento, apagando:

- Logs de navegação

- Arquivos de sistema

- Backups

- Configurações críticas

O dano foi tão profundo que os terminais não podem ser restaurados remotamente, forçando substituições físicas em porto e reinstalação completa o que pode tirar os navios de operação por semanas ou meses.

Mais que comunicação: espionagem e controle

Os hackers também exfiltraram dados dos sistemas de telefonia IP, incluindo senhas em texto claro como “1402@Argo” e “1406@Diamond”. Isso abre margem para:

- Escutas clandestinas

- Acesso remoto por engenharia social

- Desinformação ou desvio de ordens operacionais

A operação foi calculada para gerar máximo dano logístico e econômico bem no rastro de novas sanções impostas pelos EUA a entidades iranianas envolvidas no comércio de petróleo com a China.

Impactos e riscos estratégicos

Com os sistemas de satélite fora do ar, a frota iraniana está literalmente cega. Sem comunicação, não há navegação segura, nem resposta a emergências ou coordenação de entregas.

A vulnerabilidade explorada tem potencial de impacto CVSS superior a 9.0, tamanha sua criticidade em ambientes isolados e altamente dependentes de links satelitais.

Mais uma vez, o ataque não expôs apenas a fragilidade tecnológica, mas também a falta de controle sobre terceiros. Comprometer um único provedor, como o Fanava, foi suficiente para derrubar toda uma cadeia logística marítima.