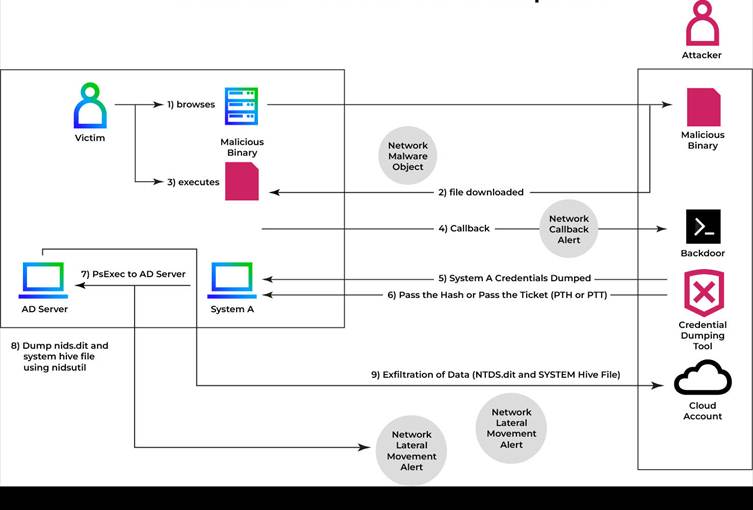

Foi exatamente isso que um grupo de hackers fez recentemente. Eles não só comprometeram o Active Directory (AD) como também copiaram o arquivo mais sensível da estrutura: o NTDS.dit. Esse arquivo, pra quem não tá familiarizado, guarda as credenciais, políticas e estrutura de usuários e máquinas de todo o domínio. Resumindo: é o coração do AD. Quem tem acesso a isso tem controle total.

O começo do fim: phishing básico, mas letal

Como quase toda boa tragédia cibernética, tudo começou com um phishing. Um simples e-mail, daqueles que passam batido na pressa do dia a dia. O anexo trazia uma ferramenta de acesso remoto, e quando o usuário clicou, pronto: os invasores estavam dentro.

Com acesso a uma máquina com privilégios de administrador, foi só seguir o roteiro. Usaram o clássico Mimikatz pra capturar as credenciais na memória do LSASS (aquele processo que armazena senhas e tokens). Depois, jogaram o famoso Pass-the-Hash pra se movimentar lateralmente na rede.

E adivinha? Logo estavam em um controlador de domínio.

Volume Shadow Copy: o jeitinho Windows de roubar sem fazer barulho

Aí vem a parte mais interessante (e assustadora). O NTDS.dit tava em uso bloqueado, como deveria estar. Mas eles sabiam que o Windows tinha um “atalho”: a Volume Shadow Copy Service (VSS). Criaram uma cópia escondida do volume do sistema usando vssadmin, que é um comando nativo do próprio Windows.

Nada de ferramentas maliciosas barulhentas. Tudo com PowerShell, vssadmin e utilitários nativos, como se fossem administradores fazendo manutenção. Limpo, discreto, quase poético.

Eles também pegaram o arquivo SYSTEM do registro porque é nele que está a chave pra decifrar os hashes do NTDS.dit. Com os dois arquivos na mão, levaram pra casa, onde poderiam quebrar tudo com calma, longe dos olhos dos analistas de segurança.

Ah, e pra dar o golpe final com estilo? Comprimiram os arquivos, usaram SMB (um protocolo legítimo de compartilhamento de arquivos do Windows) e moveram tudo pra um servidor deles. Simples, direto e eficiente.

Detectar esse ataque não é sobre antivírus, é sobre comportamento

Quem salvou o dia foi a galera do Trellix NDR. Mas não porque tinham uma assinatura mágica. Eles pegaram o ataque no flagra analisando o comportamento da rede, não por ferramentas milagrosas.

Três momentos chave chamaram a atenção:

- Primeiro, uma movimentação estranha no SMB: arquivos grandes saindo pra um IP externo. Nada típico.

- Depois, um VSS criado por um usuário que não era administrador. Algo fora do padrão.

- E por fim, uma enxurrada de operações de leitura em arquivos do sistema, pouco antes da exfiltração.

A inteligência artificial do NDR ligou os pontos e montou a narrativa completa do ataque da primeira infecção ao roubo dos dados. Isso acelerou a resposta e impediu que os atacantes fossem além.

Moral da história: o perigo tá nas ferramentas que você já usa

Esse ataque foi sofisticado? Nem tanto. Mas foi extremamente eficaz porque os invasores usaram só o que já estava na máquina. Sem deixar rastros óbvios.

Portanto, se você não monitora comandos nativos como vssadmin, esentutl ou operações incomuns de exportação de registro, tá basicamente com a porta aberta.

Se não tem um baseline de tráfego SMB ou RPC, vai deixar passar aquele arquivo de 2GB que voou pra fora da sua rede.

Se cada alerta é analisado de forma isolada, nunca vai perceber que é tudo parte de uma cadeia lógica de ataque. A segurança moderna não é sobre apagar incêndio, é sobre perceber a fumaça antes que vire labareda.

Roubar o NTDS.dit de um domínio é tipo invadir o cofre do banco central. Você não só leva o dinheiro, como sai com as chaves, o endereço de todo mundo e um cafézinho na saída.