Pesquisadores da ESET identificaram duas campanhas de spyware avançado para Android que usam como isca aplicativos de mensagens populares, o Signal e o ToTok. A operação tem foco principal em usuários dos Emirados Árabes Unidos (EAU), aproveitando sites falsos e engenharia social para induzir vítimas a instalar versões adulteradas dos apps.

Os dois malwares, nomeados Android/Spy.ProSpy e Android/Spy.ToSpy, representam uma ameaça sofisticada com técnicas de camuflagem e coleta massiva de dados.

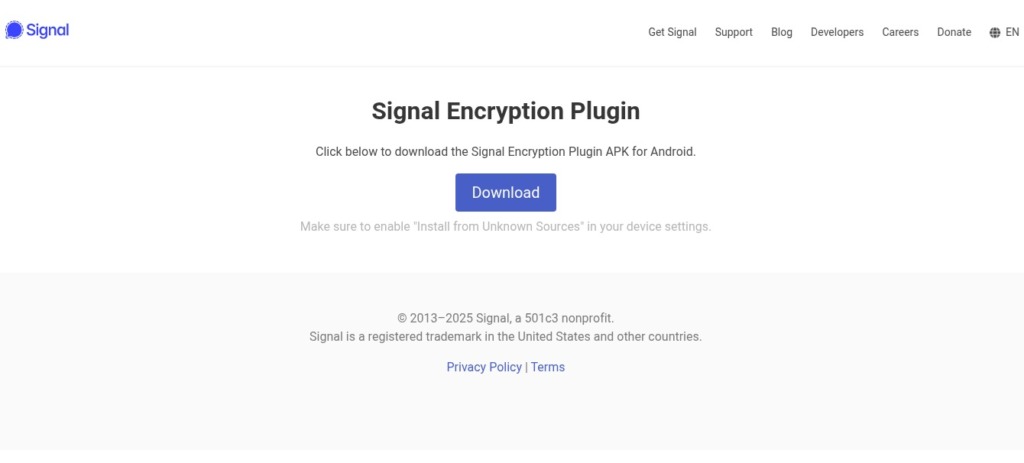

ProSpy: o falso plugin de criptografia

Em junho de 2025, descobriu-se o ProSpy, um spyware ativo desde 2024, distribuído por sites que imitam o Signal e o ToTok. Esses sites apresentam os arquivos APK como melhorias, com nomes como Signal Encryption Plugin e ToTok Pro.

O alvo principal são residentes dos EAU, reforçado pelo uso de domínios com sufixos “.ae.net”.

Após instalado, o aplicativo pede permissões amplas para acessar contatos, SMS, arquivos e informações do dispositivo. Em seguida, altera sua aparência para se passar por “Play Services”, redirecionando o usuário ao verdadeiro Google Play Services quando clicado.

Essa técnica de activity-alias oculta a presença do spyware no sistema, garantindo persistência e sigilo enquanto rouba dados em segundo plano.

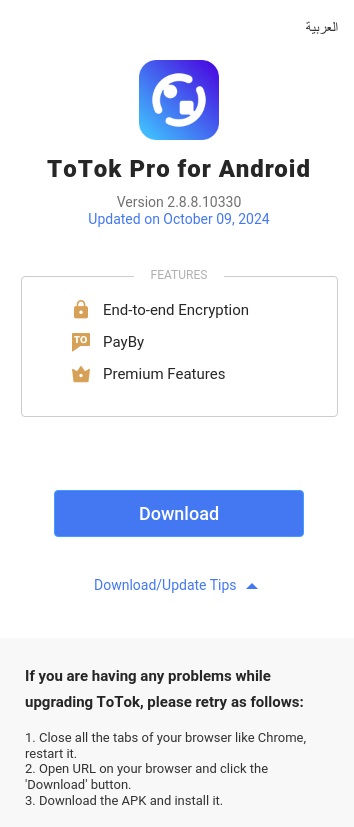

ToSpy: ataque direto ao ToTok

A campanha ToSpy é ainda mais direcionada, com foco exclusivo em usuários do ToTok nos EAU. Foram detectadas seis amostras do spyware, todas com código malicioso e certificados de desenvolvedor idênticos, sugerindo uma operação centralizada.

O histórico mostra que essa campanha começou em 2022, com certificados emitidos em maio daquele ano. Até hoje, parte da infraestrutura de comando e controle segue ativa.

Uma das funções mais perigosas do ToSpy é mirar especificamente os backups do ToTok, com extensão .ttkmbackup, permitindo extrair histórico de conversas e dados da aplicação.

Técnicas de espionagem e persistência

Ambos os spywares coletam dados de forma abrangente:

- Informações completas do dispositivo

- Listas de contatos

- Mensagens SMS

- Arquivos (documentos, imagens, vídeos, pastas compactadas)

- Dados específicos de aplicativos de mensagens

Para manter-se ativo, o malware utiliza serviços em primeiro plano, alarm managers e persistência na inicialização. O ToSpy, em especial, usa criptografia AES em modo CBC com chave fixa para enviar os dados roubados a servidores de controle via HTTPS POST, garantindo maior segurança no transporte das informações para os atacantes.

Métodos de distribuição sofisticados

Além dos sites falsos, um dos vetores mais elaborados foi a criação de um site que imitava a Samsung Galaxy Store, usado para distribuir versões maliciosas do ToTok. Esse nível de detalhamento demonstra o investimento em engenharia social para enganar as vítimas.

Proteção e prevenção

O Google Play Protect já reconhece e bloqueia versões conhecidas desses spywares, fornecendo proteção automática a dispositivos com Google Play Services. A ESET compartilhou as descobertas com o Google por meio da App Defense Alliance, acelerando a resposta às novas variantes.

Especialistas reforçam algumas práticas de defesa essenciais:

- Evitar instalação de apps fora de lojas oficiais.

- Manter desativada a opção de instalar de “fontes desconhecidas”.

- Desconfiar de supostos plugins ou atualizações oferecidas fora do Google Play.

Certamente caros leitores (a) as campanhas ProSpy e ToSpy mostram que o ecossistema móvel continua sendo um alvo prioritário para grupos de espionagem digital, com ataques cada vez mais sofisticados. O foco em regiões onde aplicativos de mensagens são restritos ou bloqueados torna os usuários mais vulneráveis a versões falsas, disfarçadas como alternativas legítimas.

Costuma instalar aplicativos apenas de lojas oficiais ou já confiou em links de terceiros para baixar algum app?