Certamente caros leitores(a), não podemos mais simplesmente associar ransomware a e-mails toscos com anexos .exe. O BQTLOCK é o novo exemplo da profissionalização do crime digital um ransomware com campanha ativa no Telegram e fóruns obscuros, que vem atingindo usuários do Windows desde julho. E ele não vem só pra bloquear arquivos: ele apaga seus backups, coleta seus dados, eleva privilégios no sistema e ainda cobra resgate via criptomoeda privada.

Sim, tudo isso num pacote só. E como se não bastasse, ainda vem com assinatura mensal para afiliados. É o SaaS do caos.

O golpe começa com um ZIP

Tudo começa com um arquivo ZIP malicioso distribuído via canais do Telegram e fóruns da dark web. Dentro, um executável simpaticamente chamado Update.exe. Ao abrir, o sistema do usuário é rapidamente varrido em busca de arquivos valiosos, enquanto pastas do próprio Windows são poupadas pra manter a máquina funcionando pelo menos até o pagamento cair.

A criptografia é de alto calibre: AES-256 para os dados e RSA-4096 para proteger a chave. Resultado? Todos os seus arquivos são renomeados com a extensão .bqtlock, e cada pasta ganha sua própria nota de resgate. Sutil.

A cobrança varia entre 13 e 40 XMR isso dá algo entre 3.500 e 10 mil dólares e deve ser paga em até 48 horas. Se não pagar, o preço dobra. Esperou sete dias? Eles dizem que a chave é deletada. E pra fechar com estilo, ainda ameaçam vazar seus dados roubados. Um serviço completo.

O ransomware que se instala com um sorriso

O que torna o BQTLOCK ainda mais perigoso é o cuidado com os detalhes. Antes de criptografar qualquer coisa, ele coleta dados da máquina nome do host, ID de hardware, IP público e manda tudo discretamente pra um webhook no Discord. Sim, o Discord.

Ele tenta escalar privilégios usando técnicas conhecidas (e ainda funcionais) como o fodhelper.exe e o eventvwr.exe. Cria um novo administrador local com o nome BQTLockAdmin e senha genérica (mas válida) "Password123!". Depois disso, injeta seu código no explorer.exe, se infiltra de forma “fileless”, termina processos de antivírus e backup, e cria uma tarefa agendada pra garantir que ele volte toda vez que o sistema for reiniciado.

Só que ele não para aí. Ainda altera o papel de parede da vítima e muda os ícones dos arquivos pra reforçar a ideia de que você não está mais no controle.

Quem está por trás

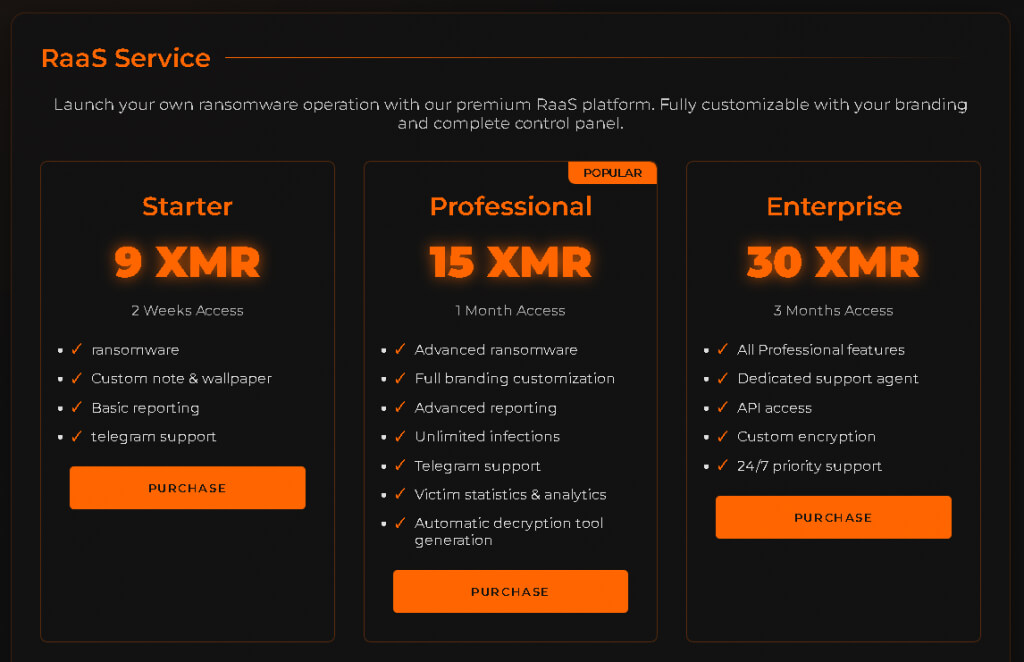

O grupo liderado por alguém que atende pelo nome de ZeroDayX oferece o BQTLOCK no modelo Ransomware-as-a-Service com três níveis de assinatura: Starter, Professional e Enterprise. Tudo customizável: mensagem de resgate, wallpaper, ícones, extensão do arquivo, opções anti-análise. É praticamente um Canva do cibercrime.

Em agosto, uma nova versão do builder foi lançada com melhorias de ofuscação, novos métodos de bypass de UAC e um módulo de roubo de senhas que coleta credenciais de navegadores como Chrome, Firefox, Brave e Opera. Como cereja no bolo, ainda usa WMI pra coletar dados do hardware, se replica na pasta %TEMP% e apaga os logs do sistema pra ninguém conseguir rastrear.

Ah, e mesmo com o canal original derrubado no Telegram, eles voltaram com outro, oferecendo até acesso gratuito por 72 horas pra atrair novos afiliados. É o que no mercado se chama de “amostra grátis para conversão”.

O que esse ataque diz sobre o estado atual da segurança

O BQTLOCK não é só um ransomware bem-feito. Ele representa a consolidação de um modelo de crime digital altamente escalável, onde qualquer pessoa com acesso a um builder pode distribuir seu próprio vírus e extorquir vítimas com poucos cliques.

A promessa de que o malware é indetectável pelos antivírus ainda não se confirma na prática. Alguns samples enviados ao VirusTotal mostraram falhas, e uma ISO analisada veio corrompida. Mas isso não diminui o risco. Muito pelo contrário. Só mostra que mesmo uma ameaça inacabada pode causar prejuízo.

Num cenário em que ataques desse tipo surgem a cada mês com novos nomes e formatos, confiar apenas em backup na nuvem e antivírus tradicional virou teimosia perigosa.

O BQTLOCK é o retrato de um mercado onde o ransomware deixou de ser ferramenta de ataque e virou produto. Vem com manual, assinatura, suporte técnico e versão nova a cada update. E o alvo? É qualquer um que clique errado.