Quando um tema com nome “Alone – Charity Multipurpose Non-profit” vira porta de entrada para hackers invadirem sites, você percebe que ironia e segurança digital andam juntas. A falha crítica CVE-2025-5394, com pontuação CVSS de 9.8, está sendo ativamente explorada por criminosos para assumir total controle de sites WordPress que usam esse tema e sim, eles nem precisam estar logados.

O que está acontecendo?

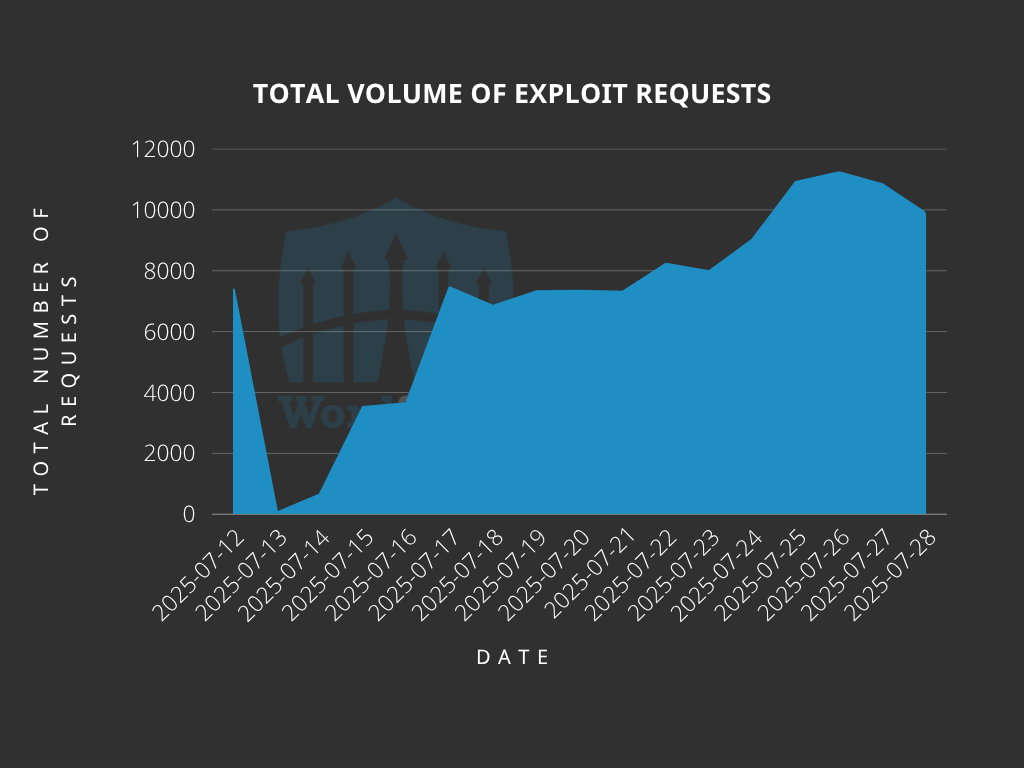

A vulnerabilidade foi descoberta pelo pesquisador Thái An e afeta todas as versões do tema “Alone” até a 7.8.3. A correção só veio na versão 7.8.5, liberada no dia 16 de junho de 2025. Mas já era tarde: dois dias antes da divulgação pública da falha, os ataques começaram.

A brecha está na função alone_import_pack_install_plugin(), que não faz nenhuma verificação de permissão. Isso permite que qualquer um literalmente qualquer pessoa com acesso à internet envie arquivos arbitrários via requisições AJAX para o endpoint /wp-admin/admin-ajax.php.

O resultado? Upload de plugins maliciosos, execução de comandos PHP remotamente e, claro, controle total do site.

Sim, é takeover completo e está acontecendo agora

De acordo com a Wordfence, mais de 120 mil tentativas de exploração já foram bloqueadas. E isso é só o que foi detectado. Os atacantes estão usando arquivos ZIP camuflados, como “wp-classic-editor.zip” ou “background-image-cropper.zip“, que carregam backdoors PHP prontos para executar qualquer comando no servidor da vítima.

Além de permitir execução de código, esses arquivos criam gerenciadores de arquivos e usuários administradores falsos, dando acesso total ao painel do WordPress. É como entregar a chave do servidor com um bilhete escrito: “Se divirta”.

Os IPs do mal

Entre os IPs identificados como fontes desses ataques estão:

- 193.84.71.244

- 87.120.92.24

- 146.19.213.18

- 185.159.158.108

- 146.70.10.25

- 74.118.126.111

- 2a0b:4141:820:752::2

- E outros que já deveriam estar bloqueados no seu firewall agora.

Esses endereços estão distribuindo os arquivos maliciosos em larga escala. A automação dos ataques sugere que os invasores estavam de olho em atualizações de código para descobrir falhas recém-patchadas, um comportamento típico de grupos avançados.

Como saber se você está vulnerável?

Se você usa o tema “Alone” e ainda está com a versão 7.8.3 ou anterior, pare tudo. Atualize imediatamente para a versão 7.8.5.

Além disso, verifique seus logs em busca de chamadas para:

/wp-admin/admin-ajax.php?action=alone_import_pack_install_pluginEsse endpoint é a porta por onde tudo está entrando. Se ele foi acessado por um IP suspeito ou fora dos padrões normais do seu site, é sinal de alerta vermelho.

Checklist imediato de mitigação

- Atualize o tema para a versão 7.8.5

- Escaneie o site com ferramentas como Wordfence ou WPScan

- Remova usuários administradores desconhecidos

- Verifique os plugins instalados recentemente

- Bloqueie os IPs listados

- Monitore a atividade do arquivo

admin-ajax.php

Por que isso importa mais do que parece?

O maior problema aqui nem é o ataque em si é a facilidade com que ele acontece. Não precisa autenticação, não precisa engenharia social, nem credenciais vazadas. Só um plugin mal escrito com falta de verificação de permissão.

Essa falha expõe o ponto fraco mais comum do WordPress: temas e plugins de terceiros mal mantidos. É o tipo de erro que derruba a credibilidade de todo o sistema, mesmo quando o núcleo do WordPress está seguro.

Você mantém seu tema atualizado? Ou está usando um WordPress “pra nunca mais mexer”?