Tem coisa mais 2025 do que um grupo hacker usando falhas do SharePoint, ransomware duplo e um backdoor que se comunica via DNS? Pois é exatamente isso que o Storm-2603 está fazendo. E o nome do backdoor não poderia ser mais direto: AK47 C2. Se a intenção era causar impacto, conseguiram.

Quem é o Storm-2603 e por que estamos falando dele agora?

Segundo a Microsoft, o Storm-2603 é um grupo supostamente ligado à China e tem se aproveitado de duas falhas recém-reveladas no Microsoft SharePoint Server as CVEs 2025-49706 e 2025-49704 (também chamada de ToolShell).

E eles não estão brincando. Estão implantando duas famílias de ransomware ao mesmo tempo: Warlock (ou X2anylock) e LockBit Black algo incomum até entre grupos cibercriminosos mais experientes.

O arsenal do grupo: AK47C2, DNS oculto e ferramentas legítimas

A campanha usa um framework de comando e controle batizado de AK47 C2, que tem dois modos:

- AK47HTTP, baseado em HTTP

- AK47DNS, que se comunica via DNS usando o domínio “update.updatemicfosoft[.]com” (sim, com typo mesmo para enganar)

Esse backdoor roda um client chamado dnsclient.exe que coleta informações da máquina e executa comandos recebidos via DNS. Tudo acontece por debaixo do radar, burlando firewalls e defesas tradicionais.

Além disso, o grupo usa uma bela salada de ferramentas open-source e legítimas, como:

- masscan, para escaneamento de portas

- PsExec, para execução remota

- WinPcap, SharpHostInfo e nxc, para reconhecimento

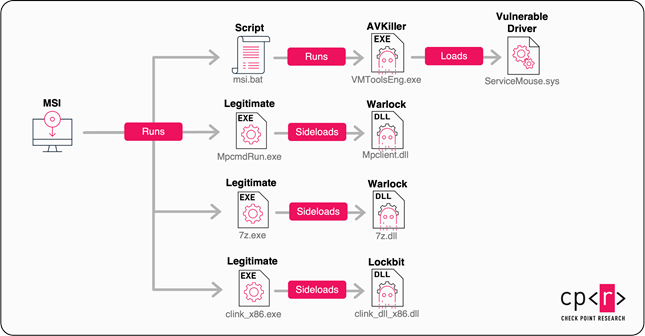

- E o combo 7-Zip + DLL maliciosa para side loading do Warlock

O plot twist: BYOVD com driver de antivírus chinês

Como se não bastasse, o Storm-2603 está usando a velha técnica do BYOVD (Bring Your Own Vulnerable Driver). Eles levam junto um driver vulnerável o ServiceMouse.sys, da empresa chinesa Antiy Labs para desativar antivírus no endpoint antes de executar o ransomware.

Isso é feito através de um instalador .msi que embute o arquivo malicioso “VMToolsEng.exe”. Esse instalador ainda lança o Warlock e o LockBit em sequência, fazendo um verdadeiro “combo da destruição”.

Eles estão mirando em quem?

Segundo os dados do VirusTotal analisados pela Check Point, o grupo focou:

- América Latina (em vários países)

- Região da Ásia-Pacífico (APAC)

A presença do grupo desde março de 2025, ainda pouco documentado, sugere que estão se movimentando com um certo grau de discrição mas com alto grau de sofisticação técnica.

Crime ou espionagem? Eis a dúvida…

Ainda não está claro se o Storm-2603 está agindo por motivos puramente financeiros ou se há uma agenda geopolítica por trás, típica de grupos patrocinados por estados-nação.

Mas o uso simultâneo de ransomware, ferramentas APT e técnicas avançadas como DLL hijacking e backdoors via DNS dá todos os sinais de que temos um híbrido entre espionagem e extorsão digital.