Tem gente que ainda acha que segurança digital é só instalar um plugin e dormir tranquilo. A realidade? Um plugin popular do WordPress, o Case Theme User, quase virou o equivalente digital de deixar a chave de casa debaixo do capacho. E tudo isso por causa de uma brecha ridiculamente simples: o plugin aceitava qualquer um que chegasse com um e-mail válido. Sim, só isso.

Nem senha, nem autenticação em dois fatores, nem a confirmação de identidade via rede social que teoricamente justificava a função. O plugin estava, literalmente, deixando qualquer pessoa entrar em qualquer conta, inclusive a de administrador, apenas sabendo o e-mail da vítima. Um ataque digno de roteiro barato, mas que afetou milhares de sites.

A bomba: CVE-2025-5821

Essa vulnerabilidade tem nome e sobrenome: CVE-2025-5821. Com um CVSS de 9.8, ela já entra na categoria “isso aqui vai dar problema sério”. Foi descoberta e reportada ao Wordfence no dia 31 de maio de 2025. E, para quem achou que ia passar despercebida, não passou.

O problema atingiu todas as versões do plugin até a 1.0.3. Estamos falando de aproximadamente 12 mil sites WordPress vulneráveis, boa parte deles usando temas premium vendidos alegremente na ThemeForest.

Como essa falha funcionava

A falha residia na função facebook_ajax_login_callback(). O nome até parece técnico, mas o que ela fazia era basicamente: “você tem esse e-mail? Então entra aí, sem crise”. A verificação dos dados de login via Facebook simplesmente ignorava o fato de que o e-mail informado poderia não ser do atacante. E o WordPress, obediente, dava boas-vindas com um cookie de autenticação prontinho.

Ou seja, bastava o invasor:

- Criar uma conta qualquer no site com seu e-mail.

- Depois mandar uma requisição para o WordPress dizendo “olha, agora sou o dono desse outro e-mail aqui, beleza?”

- E pronto: acesso total.

Pra deixar mais cômico ou trágico, dependendo do seu ponto de vista os ataques começaram a testar e-mails genéricos como admin@, sales@, owner@ e outros clássicos de empresas para ver se funcionava. Em muitos casos, funcionava.

Correndo atrás do prejuízo

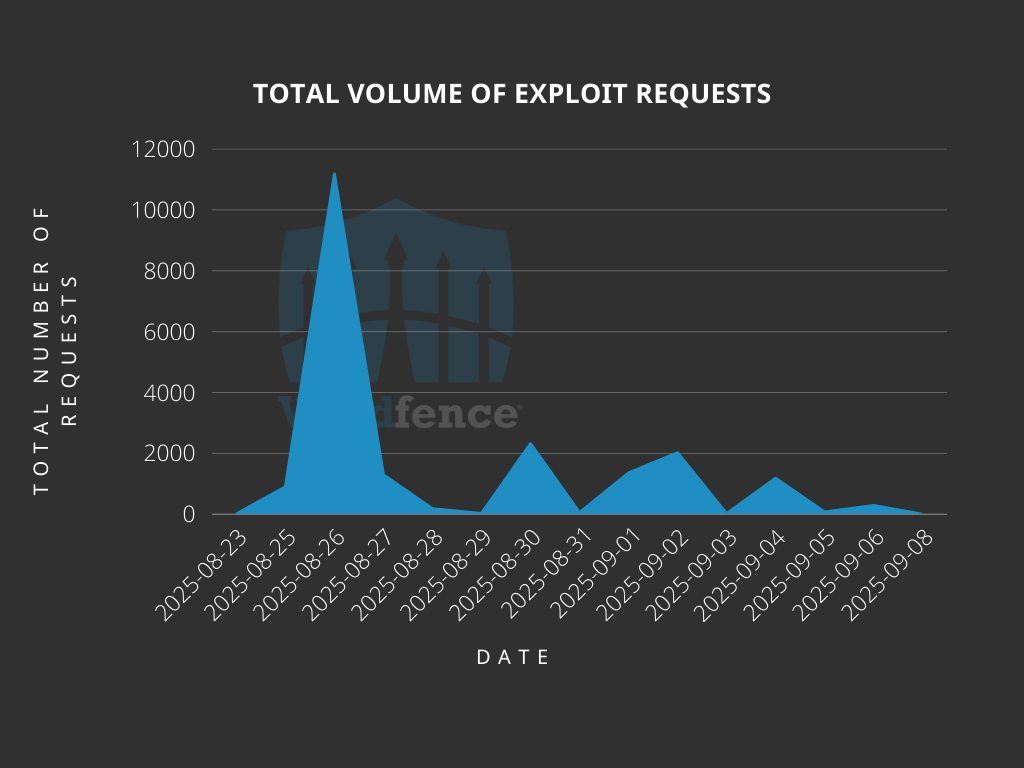

A versão corrigida, 1.0.4, saiu no dia 13 de agosto. Só que o estrago já estava feito. A falha foi divulgada publicamente no dia 22, e adivinha? No dia seguinte os ataques já estavam a todo vapor.

O Wordfence começou a bloquear essas tentativas quase em tempo real. Entre os dias 23 de agosto e início de setembro, foram mais de 20 mil tentativas de exploração bloqueadas. Os logs mostram IPs do mundo todo tentando a brincadeira incluindo alguns que insistiram mais de 6 mil vezes.

Pra variar, usuários premium do Wordfence foram protegidos primeiro. Os gratuitos só receberam a atualização dos firewalls no dia 10 de julho. Aquela velha máxima da segurança digital: quem paga, sofre menos.

O que fazer agora

Se você está lendo isso e ainda usa uma versão anterior à 1.0.4 do Case Theme User, respira fundo… e atualiza agora. Nem termina o café. Vai lá e atualiza. Porque essa vulnerabilidade não é só um susto: ela dá controle total da sua instalação WordPress a qualquer um que tenha um mínimo de criatividade e acesso ao admin-ajax.php.

Depois disso, vale:

- Verificar os logs do Wordfence, se você usa.

- Reforçar a segurança do login no seu site e não, login social mal implementado não conta como segurança.

- Pensar seriamente se vale a pena usar plugins que vêm embutidos em temas pagos que você nem sabe de onde vieram.

Vulnerabilidade em plugin do Wordpress

Mais do que um alerta, essa história do Case Theme User é um tapa na cara de quem ainda trata a segurança do WordPress como um detalhe. Não é. Cada linha de código, cada função AJAX, cada plugin aparentemente inocente pode ser uma brecha esperando ser explorada.

Você confiaria as chaves da sua casa a um plugin mal mantido só porque ele vem junto com um tema bonito? E aí, seu site tá seguro mesmo ou você só acha que tá? Quantos plugins que você nunca ouviu falar estão rodando agora mesmo no seu WordPress? Atualização virou parte da sua rotina ou só acontece quando o site quebra?