- Segurança Digital

Como a Operação Aurora desmontou o mito da segurança perfeita no Vale do Silício

Entenda como a Operação Aurora revelou vulnerabilidades críticas no Google e mudou a segurança corporativa.

- Segurança Digital

Como justificar investimento em segurança da informação para quem só vê o custo

Saiba como mostrar o valor real da segurança da informação para líderes que só enxergam o orçamento, e transforme segurança…

- Segurança Digital

Ataques por força bruta em RDP: o que são e por que aumentaram tanto

Entenda por que o protocolo Remote Desktop Protocol (RDP) virou alvo preferencial para ataques de força bruta, quais os riscos…

- Segurança Digital

O que é ataque de brute force, como detectar e como proteger seus sistemas contra isso

Saiba como funcionam os ataques por força bruta, por que ainda são tão comuns e o que fazer para blindar…

- Segurança Digital

Backup vs snapshot: qual é a diferença e quando usar cada um

Entenda de forma clara as diferenças entre backup e snapshot, e descubra em quais cenários cada um faz mais sentido…

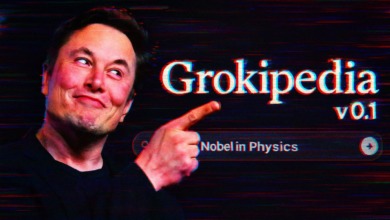

- Inteligência Artificial

Por dentro da Grokipedia a aposta da xAI para organizar informação com inteligência artificial

Conheça a Grokipedia, enciclopédia online da xAI de Elon Musk, entenda sua proposta, funcionamento, críticas e o impacto que pode…

- Segurança Digital

Por que separar ambiente de homologação, produção e testes é questão de segurança

Entenda os riscos reais de ambientes misturados e por que separar produção, testes e homologação é uma decisão estratégica de…

- Segurança Digital

Como o DevSecOps muda a forma de pensar segurança desde o desenvolvimento

Entenda como o DevSecOps transforma a cultura de segurança, integrando proteção desde as primeiras linhas de código até a produção.

- Segurança Digital

O que é observabilidade e como ela vai além do simples monitoramento

Descubra por que observabilidade é muito mais do que monitorar sistemas e entenda como ela transforma a forma como times…

- Segurança Digital

O que é um SOC (Security Operations Center) e como ele funciona na prática

Como funciona um Security Operations Center, quais são suas funções reais e por que ele é essencial para a segurança…